Light Commands เทคนิคแฮกแบบใหม่ หลอกได้ทั้ง Siri และ Google Assistant จากระยะไกล

moonlightkz

moonlightkz

moonlightkz

moonlightkz

ทีมนักวิจัยด้านความปลอดภัยจากมหาวิทยาลัยมิชิแกน และมหาวิทยาลัย Electro-Communications (มหาวิทยาลัยแห่งชาติ ตั้งอยู่ที่เมืองโตเกียว) ได้ค้นพบวิธีการแฮกแบบใหม่เรียกว่า "Light Commands"

Light Commands อาศัยช่องโหว่ในอุปกรณ์ที่รองรับคำสั่งเสียงอย่างสมาร์ทโฟน หรือพวกลำโพงอัจฉริยะ ที่มี Siri, Google Assistant, Alexa ฯลฯ เนื่องจากโดยปกติแล้ว เราสามารถสั่งงานอุปกรณ์เหล่านี้ด้วยเสียงได้ทันที โดยที่ไม่ต้องใส่รหัสผ่านก่อนแต่อย่างใด ซึ่งความหละหลวมด้านความปลอดภัยในจุดนี้ เกิดมาจากการที่อุปกรณ์เหล่านี้เรามักพกติดตัวอยู่แล้ว หรือไม่ก็เป็นอุปกรณ์ส่วนตัวที่ใช้ภายในบ้าน มันแทบเป็นไปไม่ได้เลยที่โจรจะมาตะโกนสั่งงานอุปกรณ์ที่อยู่ในบ้านเรา โดยที่คนในบ้าน หรือคนแถวนั้นไม่ได้ยิน

อุปกรณ์ที่สั่งงานด้วยเสียง จะรับคำสั่งผ่านไมโครโฟน ต้องอธิบายก่อนว่าคลื่นเสียงเปลี่ยนเป็นสัญญาณไฟฟ้าได้โดยอาศัยการสั่นสะเทือนของแผ่น Diaphragm ที่อยู่ในตัวไมโครโฟน แต่การแฮกด้วย Light Commands จะใช้วิธียิงแสงเลเซอร์เข้าไปที่รูไมโครโฟนโดยตรง ซึ่งแสงเลเซอร์ที่จริงก็เป็นคลื่นแม่เหล็กไฟฟ้าชนิดหนึ่ง ซึ่งสามารถสร้างแรงสั่นสะเทือนได้ (ถึงมันจะน้อยมากจนเราไม่รู้สึกเลยก็ตาม)

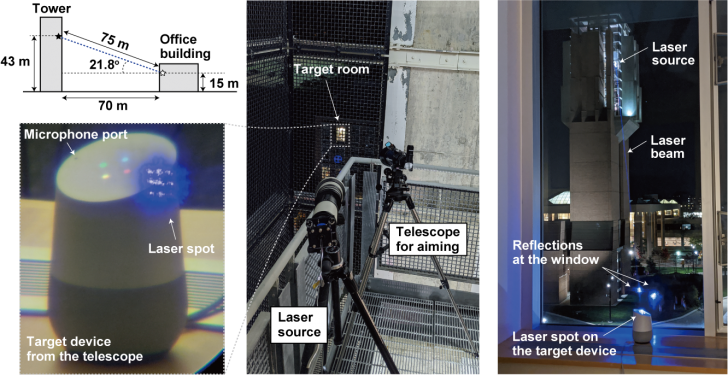

ทีมนักวิจัยได้แปลงคำสั่งให้อยู่ในรูปแบบของแสงเลเซอร์ แล้วยิงคลื่นแสงดังกล่าวไปยังไมโครโฟนของอุปกรณ์ที่รองรับคำสั่งเสียงจากระยะไกล ซึ่งจากการทดสอบที่ระยะห่าง 110 เมตร ก็ยังสามารถทำได้อย่างสบายๆ

อันตรายของวิธีโจมตีด้วยรูปแบบนี้ คือ หากเป็นบ้านอัจฉริยะที่ใช้อุปกรณ์ IoT ในการควบคุมสิ่งต่างๆ ในบ้าน เช่น เปิดประตูหน้าบ้าน, เปิดโรงรถ, ล็อกหน้าต่าง ฯลฯ แฮกเกอร์สามารถใช้วิธี Light Commands ยิงแสงเลเซอร์เข้ามาในบ้านเพื่อสั่งเปิดประตูได้จากนอกบ้านอย่างง่ายๆ เลย