พบช่องโหว่บน Windows Imaging Component ถูกใช้ปล่อยมัลแวร์ผ่านไฟล์ JPEG

อีกหนึ่งวิธีการที่เริ่มจะเป็นที่นิยมในการรันโค้ดติดตั้งมัลแวร์ หรือใช้โค้ดในการเปิดทางให้แฮกเกอร์สามารถเข้าสู่เครื่องของเหยื่อได้ นั่นคือ การซ่อนโค้ดในไฟล์รูปภาพที่ดูไม่มีพิษมีภัยเพื่อทำการรันโค้ดจากระยะไกล หรือ RCE (Remote Code Execution) ซึ่งการที่จะทำเช่นนี้ได้ หลายครั้งก็มักจะมาจากช่องโหว่ความปลอดภัยของตัวระบบเอง เช่น ในข่าวนี้

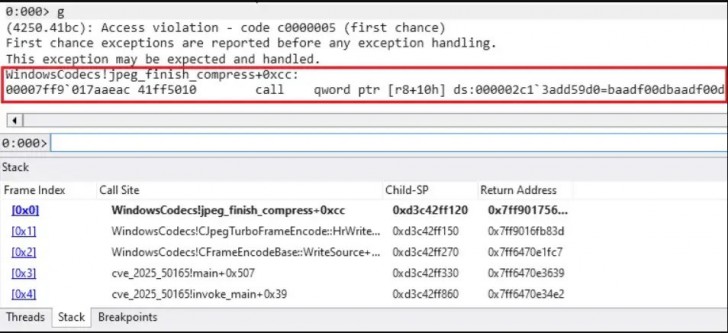

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบช่องโหว่ความปลอดภัยในส่วนของ Windows Imaging Component ซึ่งเป็น Library ภายในของ Windows ที่ใช้ในการประมวลผลรูปภาพตัวหนึ่งที่มีชื่อว่า WindowsCodecs.dll ในรุ่น 10.0.26100.0 ถึง 10.0.26100.4945 โดยไฟล์นี้จะถูกใช้งานการประมวลไฟล์รูปภาพแบบพื้นฐานต่าง ๆ เช่น JPEG, PNG, GIF, และ BMP ช่องโหว่ดังกล่าวนั้นมีรหัสว่า CVE-2025-50165 ซึ่งช่องโหว่นี้มีคะแนนความร้ายแรง หรือ CVSS Score ที่สูงถึง 9.8 หรือ ร้ายแรงมาก สำหรับช่องโหว่นี้จะเป็นช่องโหว่ประเภท Uninitialized Function Pointer Dereference ซึ่งอธิบายอย่างง่าย ๆ คือ เป็นช่องโหว่ที่ตัวโปรแกรมนั้นเรียกใช้งานฟังก์ชัน ด้วยการใช้งาน Pointer (ตัวชี้เป้า) ที่ยังไม่ถูกกำหนดที่อยู่ของหน่วยความจำ (Memory Address) ที่ถูกต้อง จนทำให้ถูกยกเลิกการเรียกใช้งาน (Uninitilized) นำไปสู่อาการค้างจากการทำงานผิดพลาดและทำให้แฮกเกอร์แทรกแซงโค้ดโดยไม่ได้รับอนุญาตได้ ซึ่งช่องโหว่นี้จะเปิดขึ้นในระหว่างการประมวล หรือ บีบอัดไฟล์ตระกูล JPEG ที่มีความลึกของสี (Color Depth) ในระดับ 12 บิท และ 16 บิท

ภาพจาก : https://cybersecuritynews.com/windows-imaging-component-vulnerability/

ซึ่งตัวชี้ฟังก์ชัน (Function Pointer) ที่เป็นประเด็นนั้น มีชื่อว่า compress_data_12 และ compress_data_16 ที่ควรถูกเรียกใช้งานระหว่างที่มีการบีบอัด หรือ ประมวลผลไฟล์ JPEG ที่มีคุณลักษณะดังกล่าวไม่ถูกเรียกใช้ ทำให้มีการค้างเกิดขึ้น ซึ่งถ้าไฟล์ JPEG ที่มีคุณลักษณะดังกล่าวได้มีการแอบซ่อนโค้ดมัลแวร์ไว้ ก็จะนำไปสู่การรันโค้ดมัลแวร์จากในขั้นตอนนี้

แต่จากในการทดสอบนั้น ทางทีมวิจัยพบว่าช่องโหว่ดังกล่าวนั้นอาจไม่ได้มีความร้ายแรงมากเท่าที่ประเมินไว้ในช่วงแรก เนื่องจากการที่จะใช้งานช่องโหว่ได้นั้น จะต้องจำเพาะเจาะจงโจมตีแอปพลิเคชันที่มีการใช้งานไฟล์ WindowsCodecs.dll เวอร์ชันที่มีปัญหา และตัวแอปพลิเคชันจะต้องมีการอนุญาตให้เข้ารหัสไฟล์ JPEG ซ้ำ (Re-Encoding) ถึงจะนำไปสู่เงื่อนไขในการทำ RCE ซึ่งการที่เหยื่อทำการเปิดดูภาพเฉย ๆ นั้นจะไม่สามารถนำไปสู่การทำ RCE ได้ ซ้ำตัวไฟล์ JPEG นั้นจะต้องมีระดับความลึกของสี เพียงแค่ 12 บิต หรือ 16 บิต เท่านั้น ซึ่งเกิดขึ้นได้ไม่บ่อย เนื่องจากมักจะเกิดขึ้นในช่วงของการสร้างไฟล์รูปตัวอย่างขนาดเล็ก (Thumbnail) และ การบันทึกไฟล์รูปภาพใหม่ด้วยฝีมือของเหยื่อเป้าหมายเอง ไม่เพียงเท่านั้น ในการใช้งานวิธีการดังกล่าว แฮกเกอร์จะต้องเข้าถึงหน่วยความจำ Heap เพื่อที่จะเข้าถึงที่อยู่ของข้อมูลที่รั่วไหลออกมาก ทำให้ทางทีมวิจัยกล่าวว่า ช่องโหว่ดังกล่าวนั้นสามารถใช้งานสถานการณ์จริงนอกการทดลองได้ยากยิ่งนัก

ทางผู้ใช้งานที่มีการอัปเดต Windows เป็นประจำก็ไม่มีความจำเป็นต้องเป็นห่วงเรื่องความปลอดภัยแต่อย่างใด เพราะนอกจากช่องโหว่จะใช้งานได้ยากแล้ว ทางอัปเดตล่าสุดจากทางไมโครซอฟท์ยังได้มีการอุดช่องโหว่ดังกล่าวลงเป็นที่เรียบร้อยแล้ว