นักวิจัยพบ ซอฟต์แวร์เถื่อน เป็นตัวแพร่กระจายมัลแวร์ CountLoader

ซอฟต์แวร์เถื่อนอาจจะทำให้ผู้ดาวน์โหลดได้ใช้ซอฟต์แวร์ฟรี ๆ แต่ก็มักจะมีของแถมอย่างมัลแวร์มาเสมอ และไฟล์ติดตั้งบางไฟล์ก็อาจจะไม่ใช่ซอฟต์แวร์ด้วยซ้ำแต่เป็นมัลแวร์แบบเน้น ๆ ไม่มีปนเลย ข่าวนี้ก็เป็นอีกข้อเตือนในหนึ่งสำหรับผู้ใช้งานซอฟต์แวร์เถื่อนว่า ความเสี่ยงนั้นมีเสมอ

จากรายงานโดยเว็บไซต์ The Hacker News กล่าวถึงการตรวจพบแคมเปญในการแพร่กระจายมัลแวร์นกต่อ (Loader) ที่มีความสามารถในการล่องหนอยู่ภายในระบบของเหยื่อ (Stealth) ที่มีชื่อว่า CountLoader ผ่านทางซอฟต์แวร์เถื่อน ซึ่งมัลแวร์นกต่อตัวนี้มีความสามารถในการปล่อยมัลแวร์หลากหลายชนิดลงบนเครื่องของเหยื่อ เช่น Cobalt Strike, AdaptixC2, PureHVNC RAT, Amatera Stealer และ PureMiner โดยมัลแวร์ Loader ตัวนี้ถูกตรวจพบครั้งแรกในช่วงเดือนมิถุนายนที่ผ่านมา

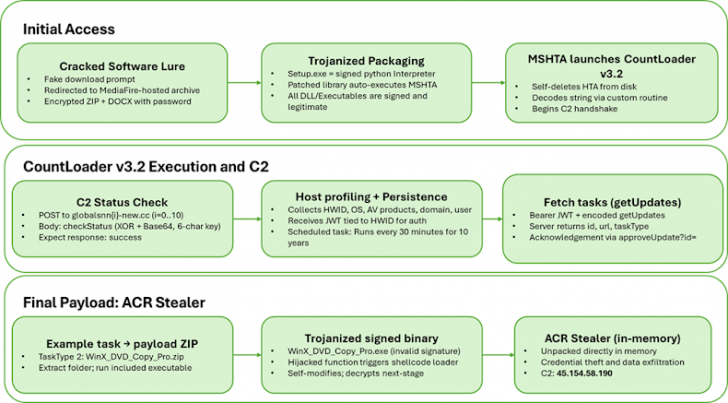

ในการแพร่กระจายมัลแวร์ตัวนี้ จะมาจากเว็บไซต์ที่อ้างว่ามีซอฟต์แวร์เถื่อนเวอร์ชันแคร็ก (Cracked Software) ของซอฟต์แวร์ชื่อดัง เช่น Microsoft Word ให้ดาวน์โหลด โดยหลังจากที่กดดาวน์โหลดก็จะเกิดการเปลี่ยนเส้นทางการเข้าเว็บ (Redirect) ไปยังส่วนฝากไฟล์ของเว็บไซต์ฝากไฟล์ชื่อดัง MediaFire ซึ่งเป็นไฟล์บีบอัดในรูปแบบไฟล์ Zip โดยหลังจากเหยื่อได้ดาวน์โหลดมาแล้วทำการคลายไฟล์ออก ภายในจะมีไฟล์ Zip ที่ถูกเข้ารหัสไว้ และต้องใช้รหัสผ่านในการเปิด กับไฟล์เอกสาร Microsoft Word อีกไฟล์หนึ่งอยู่โดยในไฟล์จะมีการบันทึกรหัสผ่าน (Password) สำหรับการปลดล็อกไฟล์ดังกล่าว

หลังจากที่ใส่รหัสผ่านเพื่อปลดล็อกไฟล์ จะมีไฟล์ที่ตั้งชื่อเหมือนไฟล์ติดตั้ง ชื่อว่า "Setup.exe" แต่แท้จริงแล้วเป็นเครื่องมือแปลภาษา Python (Python Interpreter) ที่ถูกตั้งค่าไว้ให้รันคำสั่ง (Command) ให้ใช้งาน "mshta.exe" ในการดาวน์โหลดมัลแวร์ CountLoader 3.2 ลงมาจากเซิร์ฟเวอร์ หลังจากที่มัลแวร์ดาวน์โหลดลงมาแล้วทำการฝังตัวเองลงระบบเป็นที่เรียบร้อยแล้ว ตัวมัลแวร์ก็จะทำการสร้างความคงตัวเองอยู่ภายในระบบ (Persistence) ด้วยการตั้งเวลาการทำงาน (Task Scheduling) ภายใต้ชื่อ "GoogleTaskSystem136.0.7023.12" โดยตั้งค่าให้รันตัวเองใหม่ทุก 30 นาที เป็นเวลาติดต่อกัน 10 ปี

นอกจากนั้น ตัวมัลแวร์ยังมีการตรวจสอบด้วยว่าบนเครื่องของเหยื่อนั้นมีการติดตั้งซอฟต์แวร์ Falcon ซึ่งเป็นซอฟต์แวร์ป้องกันภัยไซเบอร์ของ CrowdStrike ติดตั้งไว้อยู่หรือไม่ ด้วยการส่งคำขอรายชื่อโปรแกรมแอนตี้ไวรัสทั้งหมดที่ติดไว้อยู่บนเครื่องจาก Windows Management Instrumentation (WMI) โดยถ้ามีการตรวจพบก็จะทำการใช้งานคำสั่ง "cmd.exe /c start /b mshta.exe " เพื่อให้นำไปสู่การดาวน์โหลดมัลแวร์ลงมาใหม่เรื่อย ๆ ถ้ามีการถูกลบทิ้ง หรือในบางกรณีอาจทำการดาวน์โหลดจากเซิร์ฟเวอร์ผ่านทาง"mshta.exe" โดยตรง

ภาพจาก : https://thehackernews.com/2025/12/cracked-software-and-youtube-videos.html

มัลแวร์ Loader ตัวนี้จะทำการเก็บข้อมูลต่าง ๆ บนเครื่องของเหยื่อ เพื่อใช้ในการปล่อยมัลแวร์ (Payload) ตัวต่อไป โดยความสามารถทั้งหมดของมัลแวร์นั้นมีดังนี้

- ดาวน์โหลดและติดตั้งไฟล์จาก URL ที่ให้ไว้

- ดาวน์โหลดไฟล์ Zip จาก URL ที่ให้ไว้ และสามารถรันไฟล์แบบ Python หรือ EXE ได้ แล้วแต่ไฟล์ที่แนบมาภายในไฟล์ Zip

- ดาวน์โหลดไฟล์ DLL จาก URL ที่ให้ไว้ แล้วทำการรันผ่าน "rundll32.exe"

- ดาวน์โหลดไฟล์แพ็คเกจติดตั้งแบบ MSI แล้วทำการติดตั้งลงเครื่องของเหยื่อ

- ลบตารางการทำงานที่ตัวมัลแวร์นกต่อตัวนี้ทำการตั้งค่าไว้บนเครื่อง

- สร้างไฟล์ทางลัด (Shortcut) สกุล LNK บนไดร์ฟแบบเคลื่อนย้ายได้ (Removable Drive) เพื่อใช้ในการแพร่กระจายมัลแวร์ โดยวางไฟล์ไว้ข้างไฟล์ต้นฉบับ ซึ่งเมื่อรันขึ้นมาก็จะนำไปสู่การรันไฟล์ต้นฉบับ พร้อมทั้งรันมัลแวร์ผ่านทาง "mshta.exe" ร่วมกับพารามิเตอร์ที่เกี่ยวข้องกับเซิร์ฟเวอร์ C2 (Command and Control หรือ เซิร์ฟเวอร์ควบคุมและสั่งการมัลแวร์)

- รัน URL ที่ให้ไว้ผ่านทาง "mshta.exe"

- รัน Payload แบบ PowerShell ผ่านทางหน่วยความจำ (Memory) โดยตรง

ซึ่งมัลแวร์นกต่อตัวนี้นั้น ทางทีมวิจัยได้เผยว่ามีการตรวจพบมัลแวร์ที่ใช้งาน Loader รุ่นที่เป็นประเด็นนี้เป็นหลัก คือ มัลแวร์ประเภทขโมยข้อมูลจากเครื่องของเหยื่อ (Infostealer) ที่มีชื่อว่า ACR Stealer ที่มีความสามารถในการขโมยข้อมูลอ่อนไหวต่าง ๆ จากเครื่องของเหยื่อ