พบมัลแวร์ GhostPoster บนส่วนเสริม Firefox ถึง 17 ตัว มีเหยื่อกว่า 5 หมื่นรายแล้ว

เว็บเบราว์เซอร์ในยุคสมัยปัจจุบันนั้น มักจะมีส่วนเสริม (Add-On หรือ Extension) มาเสริมในการทำงานของตัวเบราว์เซอร์อย่างมากมาย และส่วนนี้ก็นับว่าเป็นจุดอ่อนด้วยเนื่องจากแฮกเกอร์สามารถใช้งานส่วนเสริมเว็บเบราว์เซอร์มาปล่อยมัลแวร์ได้

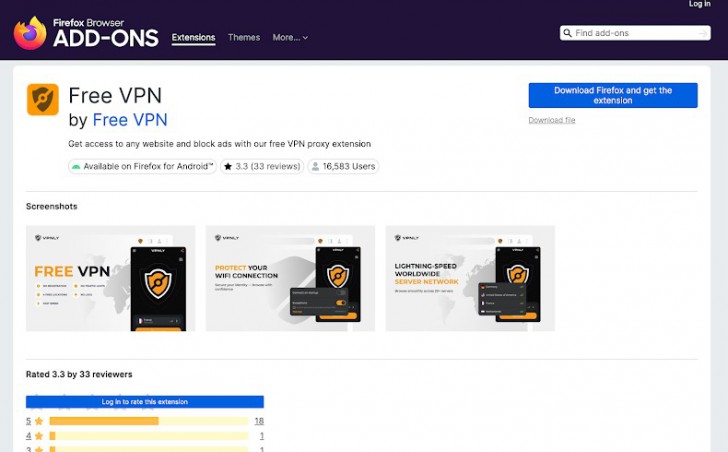

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบแคมเปญการแพร่กระจายมัลแวร์ GhostPoster ซึ่งเป็นมัลแวร์ที่มีการใช้งาน JavaScript เพื่อเข้ายึด Affiliate Link และยิงโฆษณาปลอมที่ใช้ในการฉ้อโกง ผ่านทางส่วนเสริมปลอมบนสำหรับเว็บเบราว์เซอร์ Firefox โดยแคมเปญนี้ถูกตรวจพบโดยทีมวิจัยจาก Koi Security บริษัทผู้เชี่ยวชาญด้านการจัดการความปลอดภัยของซอฟต์แวร์ ซึ่งทางทีมวิจัยได้เปิดเผยว่า ส่วนเสริมปลอมเหล่านี้มายอดดาวน์โหลดรวมกันมากกว่า 50,000 ครั้ง โดยรายชื่อของส่วนเสริมที่เป็นประเด็นนั้นมีดังนี้

- Free VPN

- Screenshot

- Weather (weather-best-forecast)

- Mouse Gesture (crxMouse)

- Cache - Fast site loader

- Free MP3 Downloader

- Google Translate (google-translate-right-clicks)

- Traductor de Google

- Global VPN - Free Forever

- Dark Reader Dark Mode

- Translator - Google Bing Baidu DeepL

- Weather (i-like-weather)

- Google Translate (google-translate-pro-extension)

- 谷歌翻译

- libretv-watch-free-videos

- Ad Stop - Best Ad Blocker

- Google Translate (right-click-google-translate)

ภาพจาก : https://thehackernews.com/2025/12/ghostposter-malware-found-in-17-firefox.html

ซึ่งหลังจากการติดตั้งส่วนเสริมดังกล่าวลงบนเว็บเบราว์เซอร์ของเหยื่อ ระหว่างการเปิดใช้งานส่วนเสริมและได้มีการดึงไฟล์โลโก้ของส่วนเสริมลงมา ในช่วงของการประมวลผลไฟล์โลโก้นั้น ตัวโค้ดมัลแวร์ก็พบกับโค้ด Marker ที่มีสัญลักษณ์ "===" อยู่ อันจะนำพาไปสู่การถอดโค้ด JavaScript ออกมา หลังจากนั้นตัวมัลแวร์ก็จะทำการติดต่อกับเซิร์ฟเวอร์ที่ตั้งอยู่ที่ "www.liveupdt[.]com" หรือ "www.dealctr[.]com" เพื่อดึงมัลแวร์หลัก (Payload) ลงมาจากเซิร์ฟเวอร์ โดยจะมีการเว้นช่วง 48 ชั่วโมงต่อการพยายามดึง Payload ลงมาในแต่ละรอบ และเพื่อหลบเลี่ยงการถูกตรวจจับ การดาวน์โหลด Payload ลงมานั้นจะทำเพียงครั้งละ 10% เท่านั้น

สำหรับความสามารถของตัวมัลแวร์นี้นั้นมีดังนี้

- การขโมยเข้ายึด Affiliate Link จากเว็บอีคอมเมิร์ซเช่น Taobao และ JD.com มาใช้งานเองเพื่อขโมยค่าคอมมิชชั่นของเหยื่อที่เกิดจากการขายของได้

- การแอบฝังโค้ดติดตาม (Tracking Code) เพื่อติดตามการเข้าเว็บต่าง ๆ ของเหยื่อ

- ลบการรักษาความปลอดภัยในส่วนของ Header เช่น Content-Security-Policy และ X-Frame-Options ออกเพื่อเปิดทางการโจมตีเหยื่อด้วยวิธีการ Clickjacking และ Cross-site Script

- ยิงคอนเทนต์ที่มองไม่เห็น (Invisible) ลงในส่วนของ iFrame เปิดทางให้แฮกเกอร์ยิงโฆษณาปลอมลงบนเว็บไซต์เหยื่อที่เปิดผ่านทางเว็บเบราว์เซอร์ที่ติดมัลแวร์อยู่

- ฟีเจอร์หลบเลี่ยง Captcha (CAPTCHA bypass) และหลบเลี่ยงการถูกตรวจจับโดยบอทบนเว็บไซต์