เอาแล้ว มัลแวร์ DroidLock สามารถสั่งล็อกเครื่อง Android เพื่อเรียกค่าไถ่เหยื่อ

มัลแวร์ที่จับเครื่อง หรือไฟล์เรียกค่าไถ่ หรือ Ransomware นั้น มักจะใช้วิธีการเข้ารหัส (Encryption) เพื่อล็อกไฟล์ บีบบังคับให้เจ้าของเครื่องทำการจ่ายเงินค่าไถ่ แต่สำหรับกรณีนี้ กลับมีความต่างออกไป

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญมัลแวร์ตัวใหม่ที่มุ่งเน้นไปยังกลุ่มผู้ใช้งานโทรศัพท์มือถือบนระบบปฏิบัติการ Android ในแถบประเทศที่ใช้ภาษาสเปน ซึ่งมัลแวร์นี้มีชื่อว่า DroidLock จากความสามารถพิเศษในการเข้าล็อกเครื่องที่ติดมัลแวร์และเรียกค่าไถ่ได้ โดยถึงแม้ตัวมัลแวร์ดังกล่าวนั้นแหล่งข่าวจะไม่ได้มีการบอกประเภทที่ชัดเจน แต่มีพฤติกรรมการทำงานที่คล้ายคลึงกับ Ransomware ตามที่กล่าวมาข้างต้น นอกจากนั้นตัวมัลแวร์ยังมีความสามารถในการเข้าควบคุมเครื่อง และการขโมยข้อมูลที่มากมายอีกด้วย ทำให้สามารถทำอันตรายได้กับอุปกรณ์ทั้งในระดับผู้ใช้งานทั่วไป และในระดับผู้ใช้งานเชิงองค์กร

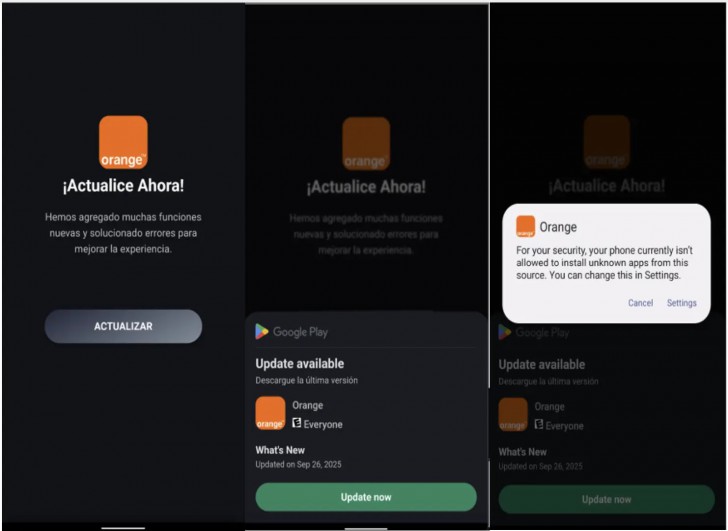

การตรวจพบดังกล่าวนั้นเป็นฝีมือของทีมวิจัยจาก Zimperium บริษัทผู้เชี่ยวชาญด้านความปลอดภัยบนโทรศัพท์มือถือ โดยทางทีมวิจัยได้เปิดเผยว่า ตัวมัลแวร์ดังกล่าวจะทำการแอบอ้างตัวเองเป็นตัวติดตั้งแอปพลิเคชันชื่อดังต่าง ๆ ซึ่งหลังจากที่ทำการติดตั้งลงเครื่องของเหยื่อแล้ว ตัวแอปพลิเคชันจะทำหน้าที่เป็นมัลแวร์นกต่อ (Dropper) โดยจะทำการขอสิทธิ์ในการเข้าถึงระบบในระดับผู้ดูแลระบบ (Admin หรือ Administrator) และสิทธิ์ในการใช้งานโหมดสำหรับช่วยเหลือผู้พิการ หรือ Accesibility Mode แล้วจึงทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ผ่านทาง 2 ช่องทาง นั้นคือ HTTP และ WebSocket ทำให้ตัวมัลแวร์สามารถทำงานทั้งการส่งข้อมูลที่ขโมยมาได้กลับไปให้แฮกเกอร์ และรับคำสั่งจากทางเซิร์ฟเวอร์ไปพร้อมกันได้ตามเวลาจริง อย่างไร้สะดุด

ภาพจาก : https://cybersecuritynews.com/new-droidlock-malware-locks-android/

ทางทีมวิจัยยังได้เปิดเผยถึงความสามารถในการขโมยข้อมูลบนเครื่องที่เรียกได้ว่า คล้ายคลึงกับมัลแวร์ประเภทขโมยเงินจากบัญชีธนาคาร หรือ Banking Trojan เป็นอย่างมาก เช่น

- การใช้ตัวจับการวาดมือ (Pattern) ที่ใช้ในการปลดล็อกเครื่อง หรือ แอปพลิเคชันธนาคาร โดยตัวจับนี้จะเชื่อมต่อกับโค้ดมัลแวร์โดยตรง โดยจะเปิดใช้งานทันทีที่มีการปลดล็อกหน้าจอ หรือใช้งานแอปธนาคาร ซึ่งจะทำการซ้อนหน้าจอสำหรับการปลดล็อกจริงในรูปแบบการโจมตีแบบ Overlay Attacks

- การขโมยข้อมูลด้วยการซ้อนหน้าจอแอปพลิเคชันปลอม ด้วยการใช้งานโค้ดหน้าจอแบบ HTML (แหล่งข่าวไม่ได้บอกว่าใช้อะไรเปิดโค้ด แต่คาดว่าจะเป็นการทำงานผ่าน WebView) โดยตัวโค้ดจะทำการซ้อนหน้าจอเลียนแบบแอปพลิเคชันธนาคารเพื่อหลอกขโมยรหัสเข้าใช้งาน ซึ่งตัวมัลแวร์จะทำการเปรียบเทียบตัวแอปพลิเคชันที่เปิด กับรายชื่อที่มี ซึ่งถ้าตรงกันตัวมัลแวร์จะทำการดึงข้อมูลหน้าจอปลอมที่คล้ายกับแอปดังกล่าว เปิดซ้อนขึ้นมา

ไม่เพียงเท่านั้น ตัวมัลแวร์ยังสามารถใช้เครื่องมือบันทึกหน้าจอเพื่อทำการเก็บข้อมูลสำคัญต่าง ๆ เช่น รหัสผ่าน, รหัสใช้ครั้งเดียว (OTP หรือ One-Time Password) และรหัสยืนยันตัวตน (Authentication Code) ทั้งยังใช้กล้องเพื่อแอบถ่ายภาพผู้ใช้งานได้อีกด้วย

และความสามารถที่ร้ายกาจที่สุดอันเป็นที่มาของชื่อ นั่นคือการล็อกหน้าจอพร้อมกับหน้าจอเรียกค่าไถ่ว่า ถ้าผู้ใช้งานไม่จ่ายเงินภายในเวลาที่กำหนดไว้ จะทำการลบข้อมูลทั้งหมดบนเครื่อง โดยสิ่งที่มัลแวร์ตัวนี้แตกต่างจากแรนซัมแวร์ทั่วไปนั้นก็คือ ตัวมัลแวร์ไม่จำเป็นต้องเข้ารหัส (Encryption) เพื่อล็อกไฟล์แต่อย่างใด เนื่องจากตัวมัลแวร์สามารถเข้าถึงการใช้งานฟีเจอร์คืนค่าเริ่มต้นจากโรงงาน หรือ Factory Reset ที่จะส่งผลให้เครื่องกลับไปเป็นสภาพเหมือนซื้อมาใหม่และไม่มีข้อมูลใด ๆ อยู่ภายในเครื่องได้ในทันทีที่เหยื่อไม่ทำตามเงื่อนไข