มัลแวร์ NANOREMOTE มุ่งโจมตีผู้ใช้ Windows เข้าใช้งาน Google Drive เหยื่อ

API หรือ Application Programming Interface เรียกว่าเป็นเครื่องมือยอดนิยมในการช่วยให้แอปพลิเคชัน และระบบต่าง ๆ สามารถทำงานร่วมกันได้อย่างไร้รอยต่อจนเป็นที่นิยมในการใช้งานในปัจจุบัน แต่ด้วยการเชื่อมต่อกันได้อย่างที่กล่าวไว้ ทำให้ได้กลายมาเป็นเครื่องมือของแฮกเกอร์เช่นเดียวกัน

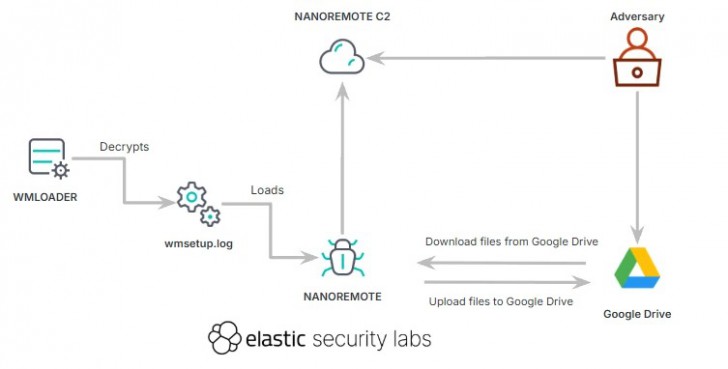

จากรายงานโดยเว็บไซต์ Cyberpress ได้กล่าวถึงการตรวจพบแคมเปญการแพร่กระจายมัลแวร์ประเภทสร้างประตูหลังของระบบ หรือ Backdoor ที่มีชื่อว่า NANOREMOTE โดยทางทีมวิจัยจาก Elastic Security Labs องค์กรผู้เชี่ยวชาญด้านภัยไซเบอร์ ในช่วงเดือนตุลาคมที่ผ่านมา ซึ่งทางทีมวิจัยได้คาดหมายว่าตัวมัลแวร์ดังกล่าวนั้นมีส่วนพัวพันกับแคมเปญสอดแนมอย่าง FINALDRAFT และ REF7707 ซึ่งความสามารถของมัลแวร์ตัวนี้ก็เรียกว่าร้ายลึก เพราะมีความสามารถในการรันคำสั่ง (Command) ในระดับสูง, ความสามารถในการลักลอบส่งออกข้อมูล (Exfiltration) และที่ร้ายที่สุดคือ การใช้งาน Google Drive API ในการส่งไฟล์มัลแวร์ (Payload) เพื่อฝังตัวลงบนระบบของเหยื่อ ด้วยการแปลง Google Drive ให้เป็นช่องทางหนึ่งของเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อเลี่ยงการถูกตรวจสอบจากระบบป้องกันภายในเครื่อง

สำหรับการฝังตัวบนเครื่องของเหยื่อนั้น จะเริ่มต้นด้วยการใช้มัลแวร์นกต่อ (Loader) ที่มีชื่อว่า WMLOADER ซึ่งทีมวิจัยได้ไม่ได้กล่าวว่าแฮกเกอร์ใช้วิธีการใดหลอกให้เหยื่อทำการเปิดไฟล์ดังกล่าว เพียงแต่บอกว่า ตอนที่อยู่ภายในเครื่องนั้นตัวมัลแวร์จะปลอมตัวเป็น Process ของซอฟต์แวร์ป้องกันภัยไซเบอร์อย่าง Bitdefender ที่มีชื่อว่า BDReinit.exe ที่มีลายเซ็น (Signature) บนตัวไฟล์ที่ไม่ถูกต้อง ซึ่งหลังจากที่ตัวมัลแวร์ดังกล่าวฝังตัวลงบนระบบ ตัวมัลแวร์ก็จะทำการจองพื้นที่หน่วยความจำ (Allocate Memory) เพื่อที่จะถอดรหัส (Decryption) แล้วโหลดตัว Shellcode ลงไปบนหน่วยความจำ เพื่อที่จะใช้อัลกอริทึ่ม AES-CBC ในการถอดรหัสไฟล์มัลแวร์ (Payload) ที่มีชื่อว่า wmsetup.log ลงบนหน่วยความจำอีกที โดยการรันทุกอย่างบนหน่วยความจำนี้ เป็นไปเพื่อสร้างความยุ่งยากให้กับระบบตรวจจับ

ในส่วนข้อมูลทางเทคนิคของมัลแวร์ตัวนี้นั้น มัลแวร์ NANOREMOTE เป็นมัลแวร์ที่ถูกเขียนขึ้นบนภาษา C++ ที่มีความสามารถในการเข้าควบคุมอุปกรณ์ปลายทาง (Endpoints) ได้อย่างสมบูรณ์ พร้อมทั้งรองรับการใช้งานคำสั่ง (Commands) ถึง 22 คำสั่ง สำหรับใช้ในการเข้าดูลาดเลา (Reconnaissance), การเข้าจัดการไฟล์ และโฟลเดอร์บนเครื่องของเหยื่อ, การรันคำสั่งอื่น ๆ, ไปจนถึงการรับส่งไฟล์ระหว่างเครื่องของเหยื่อกับแฮกเกอร์ ซึ่งอย่างหลังนั้นมีการใช้งานเครื่องมือจัดการงาน (Task Manager) ที่มีระบบการจัดคิวการรับส่ง, การหยุดรับส่ง, การเปิดทำงานการรับส่งอีกครั้ง (Resume) ซึ่งระบบเคลื่อนย้ายไฟล์นี้จะเป็นการใช้งานการยืนยันตัวตนแบบ OAuth 2.0 เชื่อมกับโฟลเดอร์ /drive/v3/files ของ Google Drive ทำให้มัลแวร์สามารถใช้งาน Google Drive ของเหยื่อได้อย่างตามใจชอบ

ระบบการเข้ารหัสแบบ AES-CBC นอกจากจะถูกนำไปใช้ในการเข้ารหัสไฟล์ Payload ตามที่กล่าวไว้ข้างต้นแล้ว ยังถูกนำมาใช้ในการเข้ารหัสการติดต่อสื่อสารระหว่างตัวมัลแวร์กับเซิร์ฟเวอร์ C2 อีกด้วย ในการสื่อสารผ่านทางการส่ง HTTP Requests โดยเป็นการใช้งานร่วมกับระบบบีบอัดแบบ Zlib ต่อสายไปยังหมายเลขไอพีที่ถูกบันทึกเป็นค่าคงที่ (Hardcoded)

ภาพจาก : https://cyberpress.org/nanoremote-malware/

นอกจากนั้นตัวมัลแวร์ยังมีความสามารถในการล่องหน (Stealth) อยู่ภายในระบบอีกด้วย ผ่านการใช้ฟังก์ชัน libPeConv เพื่อการเปลี่ยนแปลงเส้นทาง (Maps) ของไฟล์ประเภท PE ภายในหน่วยความจำ เพื่อเลี่ยงการถูกวิเคราะห์การโหลดไฟล์ประเภทดังกล่าว นอกจากนั้นยังมีการใช้ Detours Library ของไมโครซอฟท์ในการเชื่อมต่อเพื่อควบคุม (Hook) ฟังก์ชัน ExitProcess และ FatalExit เพื่อป้องกัน Process ถูกปิดทิ้งก่อนทำงานสำเร็จ ไม่เพียงเท่านั้นในระหว่างการทำงาน ตัวมัลแวร์ยังมีการจัดเก็บข้อมูลการทำงาน (Log) ที่มาพร้อมข้อมูลหมายเลขระบุตัวเครื่องในรูปแบบ GUID และ ข้อมูลการทำงานของมัลแวร์ภายในโฟลเดอร์ Log อีกด้วย

ข่าวดีก็คือ หลังจากที่ทาง Elastic Labs ได้ตรวจพบ และวิเคราะห์มัลแวร์ดังกล่าว ทางบริษัทก็ได้ทำการเพิ่มศักยภาพการตรวจจับมัลแวร์ตัวนี้ให้กับผลิตภัณฑ์ต่อต้านมัลแวร์ของทางบริษัทเป็นที่เรียบร้อยแล้ว ทำให้ผู้ที่ใช้งานผลิตภัณฑ์ของทางบริษัทที่ได้ทำการอัปเดตแพทช์มีความปลอดภัยจากมัลแวร์ดังกล่าวมากยิ่งขึ้น