โหลดหนังเถื่อน ของลีโอนาร์โด ดิคาปริโอจาก Torrent เสี่ยงมัลแวร์ Agent Tesla

ภาพยนตร์ของลีโอนาร์โด ดิคาร์ปริโอ (Leonardo DiCaprio) นั้นมักจะขึ้นชื่อว่าเป็นหนังคุณภาพ ควรค่าแก่การชมเสมอ การแสดงอันมีชั้นเชิงของดารามือรางวัลรายนี้ ทำให้ตัวหนังนั้นมีแฟน ๆ และผู้ชมทั่วไปสรรหามาดูตั้งแต่แบบเข้าโรงภาพยนตร์, สื่อของแท้ ไปจนดาวน์โหลดเถื่อน แต่จากข่าวนี้เหมือนแฟนสายเถื่อนจะเจอกับเรื่องใหญ่เสียแล้ว

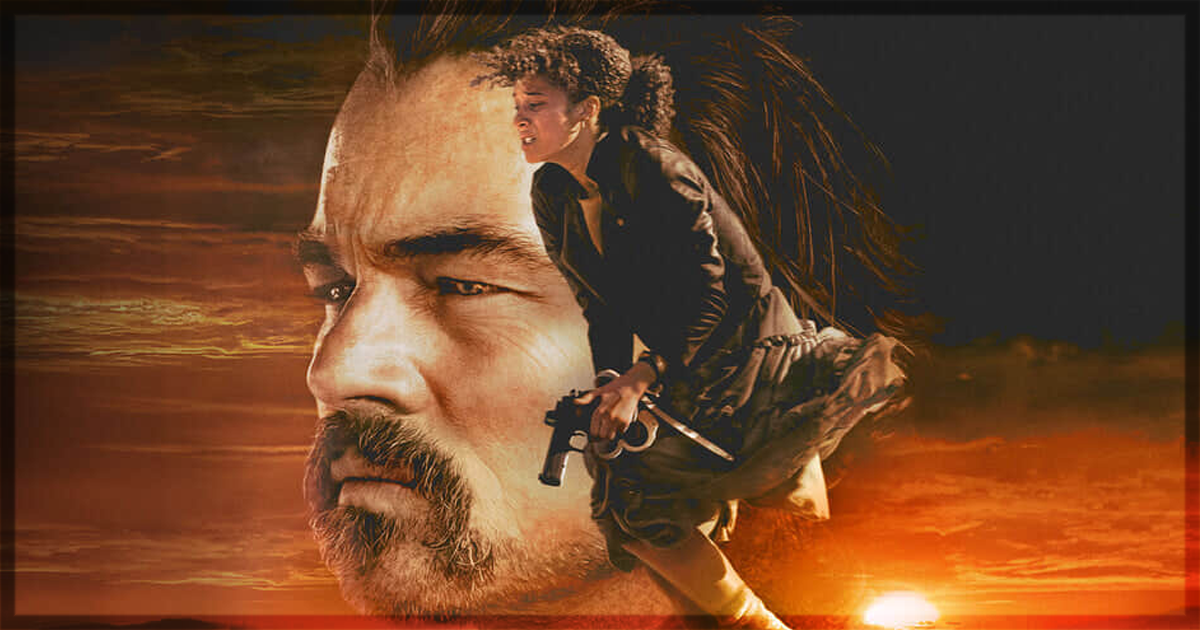

จากรายงานโดยเว็บไซต์ Cyber Security News กล่าวถึงการตรวจพบแคมเปญใหม่ของแฮกเกอร์ในการแพร่กระจายมัลแวร์ด้วยการอาศัยชื่อเสียงของภาพยนตร์เรื่องใหม่ของลีโอนาร์โด ดิคาร์ปริโอ ที่มีชื่อว่า One Battle After Another (หนึ่งศึกครั้งแล้วครั้งเล่า) โดยอ้างว่าเป็นไฟล์หนังเถื่อนที่ปล่อยให้ทุกคนได้ดูก่อนหนังเวอร์ชันลิขสิทธิ์ออกจำหน่ายให้รับชมทั่วไป ผู้ที่ดาวน์โหลดก็จะได้มีหนังในครอบครองก่อนใคร ผ่านทางเว็บไซต์แชร์ไฟล์ประเภท Torrent ทว่าไฟล์หนังดังกล่าวกลับเป็นของปลอม ที่มาพร้อมกับมัลแวร์ Agent Tesla ซึ่งเป็นมัลแวร์ประเภทเข้าถึงเครื่องของเหยื่อจากทางไกล หรือ RAT (Remote Access Trojan) ที่มุ่งโจมตีไปยังผู้ใช้งานระบบปฏิบัติการ Windows

ภาพจาก : https://cybersecuritynews.com/beware-of-fake-leonardo-dicaprio-movie/

ซึ่งในการแพร่กระจายมัลแวร์นั้น หลังจากที่เหยื่อดาวน์โหลดชุดไฟล์หนัง (ปลอม) จาก Torrent เสร็จเรียบร้อยแล้ว ภายในโฟลเดอร์ที่ดาวน์โหลดมานั้นก็จะมีหลายไฟล์อยู่ตามปกติไม่น่าผิดสังเกต ซึ่งในหมู่ไฟล์ดังกล่าวนั้น จะมีอยู่ไฟล์หนึ่งที่มีชื่อว่า CD.lnk ซึ่งหลอกว่าเป็นไฟล์สำหรับการเล่นหนัง แต่หลังจากที่หลังจากที่เหยื่อคลิ๊กขึ้นมาแล้ว ก็จะนำไปสู่การรันตำสั่งขึ้นมาเพื่ออ่านโค้ดสคริปท์ PowerShell ที่ซ่อนอยู่ในไฟล์คำบรรยาย (Subtitle) ที่มีชื่อว่า Part2.subtitles.srt ขึ้นมา ซึ่งการซ่อนโค้ดนั้นก็เรียกได้ว่าทำได้อย่างชาญฉลาด เนื่องจากภายในไฟล์ดังกล่าวนั้นไม่ได้มีแค่ตัวสคริปท์มัลแวร์ แต่มีคำบรรยายของภาพยนตร์บรรจุไว้อยู่จริง ๆ ทำให้เหยื่อไม่เอะใจ

โดยหลังจากที่สคริปท์ได้รันเสร็จเรียบร้อยแล้ว ก็จะนำไปสู่การดึง (Extract) และถอดรหัสข้อมูล (Encryption) โค้ดอีกตัวที่ซ่อนอยู่ในไฟล์คำบรรยายเดียวกันออกมา ด้วยการใช้อัลกอริทึ่มถอดรหัสแบบ AES ซึ่งจะนำไปสู่การสร้างไฟล์สคริปท์ PowerShell ถึง 5 ตัว วางไว้ในโฟลเดอร์ที่มีชื่อว่า C:UsersAppDataLocalMicrosoftDiagnostics โดยสคริปท์แต่ละตัวจะทำหน้าที่ ๆ ต่างกัน

- ตัวที่ 1 จะทำหน้าที่ในการคลายไฟล์บีบอัดที่ปลอมตัวเป็นไฟล์ภาพยนตร์ที่มีชื่อว่า One Battle After Another.m2ts ด้วยการใช้ซอฟต์แวร์สำหรับบีบอัดและคลายไฟล์ตัวใดก็ตามที่สามารถหาได้บนเครื่อง ไม่ว่าจะเป็น WinRAR, 7-Zip, หรือ Bandizip

- ตัวที่ 2 จะทำหน้าที่สร้างความคงทนบนระบบให้มัลแวร์ (Persistence) ด้วยการสร้างตารางการทำงาน (Task Scheduling) ด้วย Task ที่มีชื่อว่า RealtekDiagnostics ซึ่งเป็นการปลอมตัวเป็นเครื่องมือสำหรับตรวจสอบเสียงของ Realtek โดยการนี้นั้นจะเป็นการช่วยให้มัลแวร์นั้นสามารถเปิดตัวขึ้นมาใหม่ได้ตลอดเวลาหลังจากที่เครื่องถูกรีบูท

- ตัวอื่น ๆ จะทำหน้าที่ในการคลายข้อมูลออกมาจากไฟล์รูปภาพต่าง ๆ เช่น Photo.jpg และ Cover.jpg ซึ่งจะเป็นการคลายข้อมูลที่ถูกซ่อนไว้ นำเอามาประกอบเป็นไฟล์มัลแวร์ (Payload) ในขั้นสุดท้าย

ท้ายสุดก็จะเป็นการรันไฟล์ Payload ที่ได้มาจากสคริปท์กลุ่มสุดท้าย ด้วยการรันลงบนหน่วยความจำ (Memory) โดยตรง เพื่อเลี่ยงการถูกตรวจสอบ แล้วจึงทำการติดต่อการเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ซึ่งมัลแวร์ Agent Tesla นี้นั้นนอกจากจะมีความสามารถในการขโมยรหัสผ่านแล้ว ยังมีความสามารถในการแปลงเครื่องให้เป็นเครื่องซอมบี้เพื่อเข้ารวมกลุ่มโจมตีระบบอื่น ๆ ที่ใหญ่กว่าซึ่งเป็นเป้าหมายหลักของแฮกเกอร์ ไม่เพียงเท่านั้น มัลแวร์ตัวนี้ยังสามารถใช้เป็นตัวกลางในการติดตั้งมัลแวร์ตัวอื่น ๆ ลงบนเครื่องของเหยื่อได้อีกด้วย