มัลแวร์ CastleRAT โจมตีผู้ใช้งาน Windows แอบควบคุมเครื่องอย่างเงียบเชียบ

มัลแวร์ประเภทหนึ่งที่เรียกว่าผู้อ่านหลายรายคงจะได้เห็นกันอย่างคุ้นเคย นั่นคือ มัลแวร์ประเภทเข้าควบคุมระบบจากระยะไกล หรือ RAT (Remote Access Trojan) ที่มีมากมายหลายตัว ทั้งยังมีเกิดใหม่แทบทุกวันจนกำจัดไม่หมด และครั้งนี้ก็เป็นอีกหนึ่งตัวใหม่ที่จะมาสร้างความลำบากให้กับผู้ใช้งาน Windows อีกครั้ง

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบมัลแวร์ประเภท RAT ตัวใหม่ที่มีชื่อว่า CastleRAT โดยทีมวิจัยจาก Splunk บริษัทผู้เชี่ยวชาญการสร้างเครื่องมือรักษาความปลอดภัยไซเบอร์ในระดับองค์กร ซึ่งทางทีมวิจัยได้ตรวจพบมัลแวร์ตัวนี้เป็นครั้งแรกในช่วงเดือนมีนาคมที่ผ่านมา ซึ่งตัวมัลแวร์นั้นจะมุ่งเน้นการโจมตีไปยังกลุ่มผู้ใช้งานระบบปฏิบัติการ Windows โดยมัลแวร์ตัวนี้นอกจากจะมีความสามารถพื้นฐานที่ช่วยให้แฮกเกอร์สามารถเข้าควบคุมเครื่องของเหยื่อได้อย่างเบ็ดเสร็จแล้ว ตัวมัลแวร์ยังมีการแบ่งออกเป็น 2 เวอร์ชันอีกด้วย นั่นคือ

- เวอร์ชัน Python ซึ่งเป็นเวอร์ชันขนาดเล็ก (Lightweight)

- เวอร์ชัน C เป็นเวอร์ชันที่มาพร้อมกับความสามารถระดับสูง เช่น การดักจับการพิมพ์ (Keystoke), การลักลอบบันทึกหน้าจอ และการสร้างความคงทนบนระบบ (Persistance) ที่เหนือกว่า

ภาพจาก : https://cybersecuritynews.com/hackers-using-castlerat-malware/

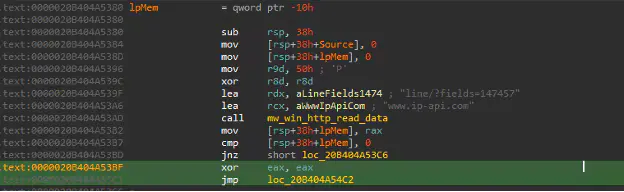

ทางทีมวิจัยไม่ได้มีการระบุไว้ว่างแฮกเกอร์ใช้แคมเปญการแพร่กระจาย หรือการหลอกลวงเหยื่อในรูปแบบใดให้ดาวน์โหลด และติดตั้งมัลแวร์ แต่ได้มีการระบุข้อมูลการทำงานในเชิงเทคนิคไว้ว่า ตัวมัลแวร์หลังจากที่ทำการติดตั้งตัวเองบนระบบแล้ว จะทำการเก็บข้อมูลเชิงระบบจากเครื่องของเหยื่อ เช่น ชื่อคอมพิวเตอร์, ชื่อผู้ใช้งาน (Username), หมายเลข GUID, หมายเลขที่อยู่ IP เป็นต้น โดยตัวมัลแวร์จะทำการส่งข้อมูลดังกล่าวกลับไปยังเซิร์ฟเวอร์ C2 (Command and Control) ที่มีการเข้ารหัสแบบ RC4 ที่มีการใช้กุญแจรหัสแบบค่าคงที่ (Hardcoding) ซึ่งหลังจากที่แฮกเกอร์ได้รับข้อมูลดังกล่าวแล้ว ก็จะทำการส่งคำสั่งผ่านทางเซิร์ฟเวอร์ C2 เพื่อสั่งการให้มัลแวร์ทำงานในขั้นตอนถัดไป

ฟีเจอร์หนึ่งที่มีความน่าสนใจคือ ฟีเจอร์การขโมยข้อมูลที่อยู่บน Clipboard เพื่อขโมยข้อมูลอ่อนไหวต่าง ๆ ที่เหยื่อทำการคัดลอกไว้บน Clipboard เช่น ที่อยู่ในการส่ง หรือ รับเงินคริปโตเคอร์เรนซี, รหัสผ่านต่าง ๆ, ไปจนถึงรหัสกู้กระเป๋าเงินคริปโตเคอร์เรนซี ซึ่งตัวมัลแวร์จะทำการเข้ายึด (Hijacking) และแอบใช้คำสั่งวาง (Paste) แล้วทำการลักลอบส่งออกข้อมูล (Exfiltration) กลับไปยังเซิร์ฟเวอร์ C2 อย่างเงียบเชียบ

ซึ่งเคล็ดลับในการแอบลักลอบส่งข้อมูลอย่างเงียบเชียบนั่นคือ แทนที่ตัวมัลแวร์จะใช้งานช่องทางเครือข่าย (Network Sockets) ที่ถูกเปิดอยู่ หรือกระทั่งเรียกใช้งาน Network API ที่เสี่ยงต่อการถูกตรวจจับ ตัวมัลแวร์จะทำการคัดลอกข้อมูลต่าง ๆ ที่อยู่บน Clipboard แล้วใช้งานฟังก์ชัน SendInput() เพื่อวางข้อความไว้บนแอปพลิเคชันที่ดูไม่น่าสงสัยเพื่อหลอกลวงระบบการตรวจจับ แล้วจัดการส่งออกไปยังเซิร์ฟเวอร์ C2 โดยทางทีมวิจัยยังได้เปิดเผยตัวอย่างโค้ดการใช้ฟังก์ชันนี้มาด้วย ดังนี้

if (OpenClipboard (0164))

{

EmptyClipboard();

hMem = GlobalAlloc(0x2000u, v2 + 1);

Dest = GlobalLock(hMem);

strcpy(Dest, Source);

SetClipboardData(1u, hMem);

CloseClipboard();

pInputs[0].ki.wVk = VK_CONTROL;

pInputs[2].ki.wVk = 'V';

SendInput(4u, pInputs, 40);

}

ซึ่งในการป้องกันนั้น ทางทีมวิจัยได้แนะนำว่า ผู้ใช้งานระดับองค์กรจะต้องมีการจับตามอง (Monitor) พฤติกรรมของการใช้งานเครือข่ายของบริษัทอย่างสม่ำเสมอ เพื่อที่จะสามารถป้องกัน และเข้าแทรกแซงภัยดังกล่าวได้เมื่อถูกตรวจพบ