พบมัลแวร์ Android ตัวใหม่ สามารถบันทึกข้อความเข้ารหัส ส่งไปให้แฮกเกอร์ได้

การรับส่งข้อความผ่านทางแอปพลิเคชันแชท และ อีเมลมักจะได้รับการรักษาความปลอดภัยด้วยการเข้ารหัสข้อความด้วยอัลกอริทึมที่ยากที่ผู้ที่ดักฟังเก็บข้อความจะทำการถอดรหัสได้ แต่ตอนนี้มีมัลแวร์หลายตัวที่มีความสามารถในการดักจับข้อความเข้ารหัสที่แฮกเกอร์ที่ได้รับสามารถอ่านเข้าใจได้เป็นที่เรียบร้อยแล้ว เช่น มัลแวร์ตัวนี้

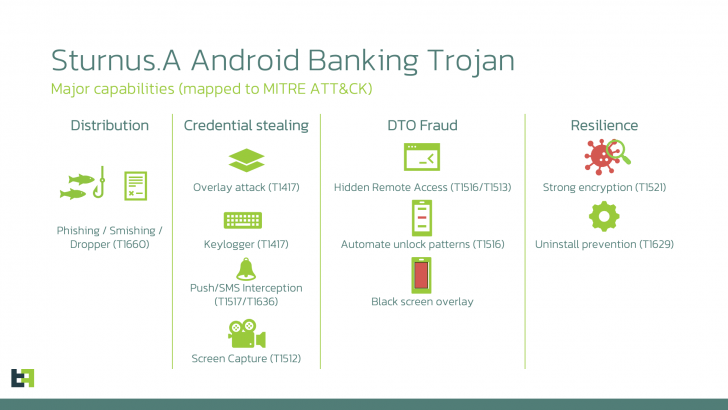

จากรายงานโดยเว็บไซต์ The Cyber Press ได้กล่าวถึงทีมวิจัยจาก ThreatFabric บริษัทผู้เชี่ยวชาญด้านการจัดการกับการฉ้อโกงการใช้งานธนาคารออนไลน์ทำการตรวจพบมัลแวร์แบบใหม่ที่มีชื่อว่า “Sturnus” ซึ่งไม่ได้มีการระบุประเภท แต่จากความสามารถทำให้คาดว่าอาจเป็นมัลแวร์สำหรับขโมยข้อมูล หรือ Infostealer เนื่องจากการที่มัลแวร์ตัวนี้มีความสามารถในการขโมยข้อมูลที่หลากหลาย ไม่ว่าจะเป็น การดักจับการพิมพ์ของเหยื่อ (Keylogger), การซ้อนหน้าจอเพื่อหลอกขโมยรหัสผ่าน (Overlay Attack), การสตรีมหน้าจอตามเวลาจริง (Real-Time Streaming), การเข้าควบคุมเครื่องจากทางไกล, การเข้าถึงสิทธิ์ในระดับผู้ดูแล (Admin หรือ Administrator) และที่เด็ดสุดคงจะหนีไม่พ้น ความสามารถในการขโมยข้อความเข้ารหัสด้วยวิธีการที่เหนือเมฆอย่างการดักจับข้อความที่ถูกถอดรหัส (Decryption) จากหน้าจอเครื่องของเหยื่อโดยตรง ทำให้สามารถขโมยข้อความจากแอปพลิเคชันแชทต่าง ๆ เช่น WhatsApp, Telegram, และ Signal ได้อย่างสบาย

ภาพจาก : https://www.threatfabric.com/blogs/sturnus-banking-trojan-bypassing-whatsapp-telegram-and-signal

โดยในการดักจับหน้าจอหน้า ตัวมัลแวร์จะเข้าถึงเครื่องในโหมดช่วยเหลือผู้ใช้งานพิการ หรือ Accessibility Mode แทนที่จะใช้การดักจับข้อความบนเครือข่ายที่เชื่อมต่อกับเครื่องของเหยื่อ ทำให้ตัวมัลแวร์สามารถมองเห็นทุกอย่างบนหน้าจอของเหยื่อได้ซึ่งนอกจากจะสามารถดักจับข้อความบนหน้าจอผ่านช่องทางนี้ได้แล้ว ยังสามารถช่วยให้แฮกเกอร์สามารถเข้าถึงข้อมูลอื่น ๆ เช่น รายชื่อผู้ติดต่อ (Contact), ข้อความสนทนาแบบเต็มชุด, ไปจนถึงการเข้าควบคุมข้อความเข้าออกได้อีกด้วย ซึ่งการเข้าถึงข้อความต่าง ๆ นั้น มัลแวร์จะเข้าถึงข้อความหลังจากที่แอปพลิเคชันเป้าหมายทำการถอดรหัสข้อความเสร็จเรียบร้อย ทำให้มัลแวร์ตัวนี้นับว่ามีอันตรายสูงมากในการขโมยข้อมูล

และสำหรับในการลอบขโมยรหัสผ่านนั้น ตามที่กล่าวไว้ข้างต้นคือ มีการใช้การซ้อนหน้าจอ และดักจับข้อความ ซึ่งมัลแวร์ตัวนี้จะใช้งานทั้ง 2 อย่างควบคู่กัน โดยอย่างแรกนั้นตัวมัลแวร์จะทำการดึงเทมเพลตมาจากโฟลเดอร์ /data/user/0//files/overlays/ ซึ่งมีการบรรจุเทมเพลตหน้าจอเลียนแบบแอปพลิเคชันธนาคารมากมายหลายแห่ง ซึ่งถ้ามีการเปิดแอปพลิเคชันเป้าหมายขึ้นมา ตัวมัลแวร์ก็จะโหลดเทมเพลตผ่านทาง WebView เปิดขึ้นมาซ้อนหน้าจอที่มีการตั้งค่า JavaScript, DOM Storage, และ JavaScript Bridge เอาไว้เพื่อดักจับข้อมูลและส่งข้อมูลของเหยื่อกลับไปยังเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ไม่เพียงเท่านั้นตัวมัลแวร์ยังมีความสามารถในการใช้งานหน้าจอซ้อนสีดำ หรือ “Block Overlay” เพื่อซ่อนการทำงานของมัลแวร์ไว้หลังจอดำอีกด้วย

สำหรับการลักลอบดักจับการพิมพ์ของเหยื่อนั้น ตัวเครื่องมือนี้ของมัลแวร์จะมีการตรวจสอบ UI Tree บนเครื่องของเหยื่อ พร้อมทั้งส่ง Structured Logs ไปให้กับแฮกเกอร์ ซึ่ง Log ตัวนี้จะมีการระบุว่าบนหน้าจอนั้นมีอะไรอยู่บ้าง เพื่อให้แฮกเกอร์สามารถประกอบข้อมูลที่ดักจับได้มา มาประกอบรวมกันเป็นรูปเป็นร่าง สำหรับนำมาใช้งานต่อไปได้

ทางทีมวิจัยยังได้ทำการเผยแพร่ข้อมูลระบุตัวตนของไฟล์ที่เกี่ยวข้องกับมัลแวร์ในรูปแบบ SHA-256 มาอีกด้วย ซึ่งไฟล์เหล่านี้เมื่อตรวจสอบผ่านเครื่องมือเช็คมัลแวร์ออนไลน์อย่าง VirusTotal แล้วพบว่ามีเครื่องมือต่อต้านมัลแวร์ตรวจพบได้ถึง 23 ตัว จาก 65 ตัว โดยข้อมูลของตัวไฟล์นั้น มีรายละเอียดดังนี้

- 045a15df1121ec2a6387ba15ae72f8e658c52af852405890d989623cf7f6b0e5

- 0cf970d2ee94c44408ab6cbcaabfee468ac202346b9980f240c2feb9f6eb246d