แฮกเกอร์ใช้แพลตฟอร์ม Matrix Push C2 ส่งมัลแวร์หาเหยื่อผ่านทางเว็บเบราว์เซอร์

หนึ่งในกลไกการทำงานของมัลแวร์นั้น สิ่งหนึ่งที่ขาดไม่ได้ก็คงจะเป็นเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ซึ่งจัดได้ว่าเป็นโครงสร้างพื้นฐานที่เป็นแกนหลักในการสั่งการ หรือ แม้แต่ในขั้นตอนฝังมัลแวร์ ทำให้กลไกส่วนนี้มีการพัฒนาอย่างต่อเนื่องเสมอมา

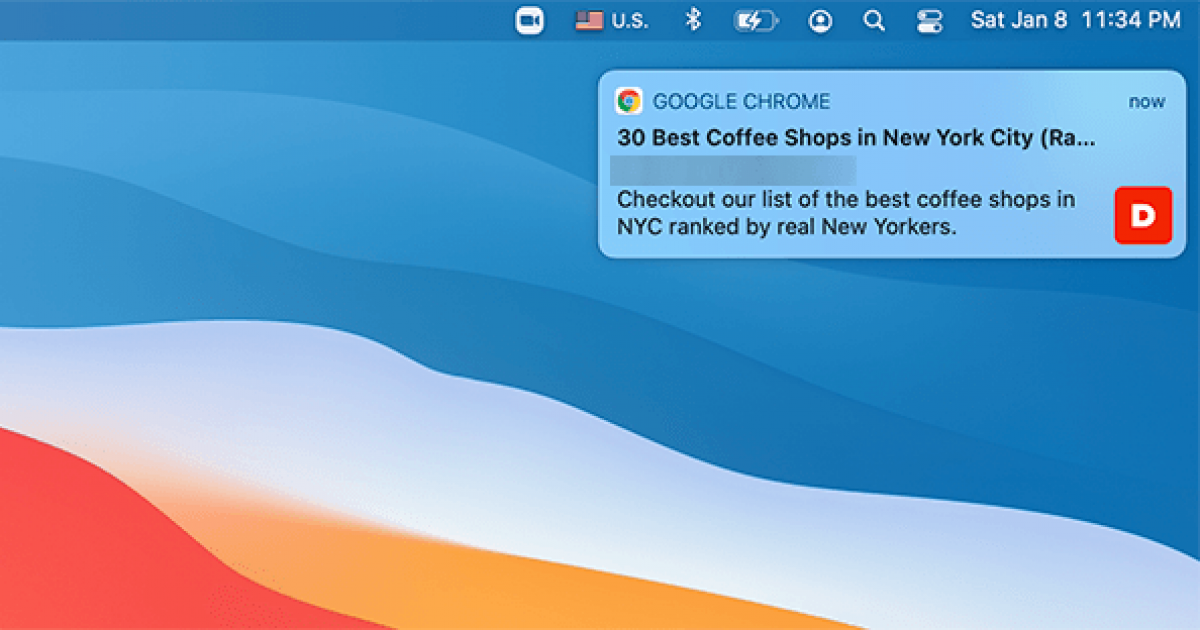

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแพลตฟอร์มเซิร์ฟเวอร์ C2 แบบใหม่ที่มีชื่อว่า Matrix Push C2 ซึ่งเป็นรูปแบบแพลตฟอร์มที่ทำให้ตัวมัลแวร์นั้นไม่จำเป็นต้องทำการดาวน์โหลดไฟล์จากเซิร์ฟเวอร์ C2 ลงบนเครื่องแล้วค่อยทำการติดตั้งมัลแวร์อีกต่อไป แต่จะเป็นการทำให้สามารถติดตั้งมัลแวร์แบบไร้ไฟล์ (Fileless) ได้ เพิ่มอันตรายให้กับตัวมัลแวร์มากขึ้นไปอีกขั้น ซึ่งตัวแพลตฟอร์มนั้นจะเป็นการทำงานด้วยการใช้งานระบบการแจ้งเตือนแบบสั้น (Push Notification) บนเว็บเบราว์เซอร์ต่าง ๆ เป็นตัวกลางในการส่งมัลแวร์เข้าสู่เครื่อง ช่วยให้มัลแวร์สามารถเลี่ยงการถูกตรวจจับได้ เพราะระบบตรวจจับจะเข้าใจว่าตัวมัลแวร์นั้นไม่ได้มาจากระบบภายนอก แต่มาจากระบบภายในนั่นคือตัวเว็บเบราว์เซอร์เอง

ภาพจาก : https://cybersecuritynews.com/hackers-using-new-matrix-push-c2/

ซึ่งในด้านการทำงานระหว่างมัลแวร์และแพลตฟอร์มดังกล่าวนั้น ทางทีมวิจัยจาก Blackfog บริษัทผู้เชี่ยวชาญด้านการป้องกันแรนซัมแวร์ ได้อธิบายว่า แฮกเกอร์จะใช้วิธีการหลอกเหยื่อด้วยการทำวิศวกรรมทางสังคม (Social Engineering) เพื่อหลอกให้เหยื่อทำการเปิดฟีเจอร์ Push Notification บนเว็บเบราว์เซอร์ แล้วทำการสมัครรับการแจ้งเตือน (Subscribe) จากเว็บไซต์ของแฮกเกอร์ หรือ เว็บไซต์ที่ถูกแฮกมา เพื่อให้เกิดการสื่อสารโดยตรงระหว่างตัวเว็บไซต์และตัวเครื่องของเหยื่อ

หลังจากนั้นแฮกเกอร์จะทำการใช้แพลตฟอร์มดังกล่าวในการส่งการแจ้งเตือนข้อผิดพลาดปลอม โดยหลอกว่ามาจากบริษัท หรือ เครื่องมือที่ไว้วางใจได้ ด้วยการใช้แม่แบบ (Template) การแจ้งเตือนของบริษัทดัง ๆ อย่างเช่น PayPal, Netflix, Cloudflare, และ MetaMask เป็นต้น เพื่อหลอกให้เหยื่อทำการคลิก ซึ่งหลังจากที่เหยื่อคลิกแล้ว ก็จะเป็นการพาเหยื่อไปยังเว็บไซต์หลอกลวงแบบ Phishing หรือ อาจเป็นการดาวน์โหลดมัลแวร์มาติดตั้งบนเครื่องผ่านทางเว็บเบราว์เซอร์ ทำให้ตัวระบบตรวจจับนั้นไม่สามารถตรวจจับได้

นอกจากนั้นทางทีมวิจัยยังได้กล่าวถึงระบบการใช้งานของตัวควบคุมแพลตฟอร์มดังกล่าวว่า ตัวระบบควบคุมนั้นมีฟีเจอร์มากมาย ตั้งแต่ ข้อมูลวิเคราะห์เชิงสถิติต่าง ๆ เช่น จำนวนและรายชื่อเว็บเบราว์เซอร์ที่ติดมัลแวร์, จำนวนการแจ้งเตือนที่ถูกส่ง, และ ข้อมูลการพฤติกรรมของเหยื่อ ซึ่งหลังจากการทดสอบด้วยการยิงใส่เครื่องเป็นจำนวน 3 เครื่องพบว่าสามารถทำงานได้สมบูรณ์แบบ โดยแพลตฟอร์มสามารถส่งมัลแวร์ลงบนเครื่องทดสอบได้สำเร็จถึง 100% ทำให้เรียกได้ว่า แพลตฟอร์มนี้ทำงานได้ดี ร้ายกาจ และเงียบเชียบจนเหยื่อไม่รู้ตัว