มัลแวร์ตัวใหม่ DigitStealer มุ่งโจมตี macOS เพื่อขโมยข้อมูล หลบตรวจจับอย่างพลิ้ว

แม้เหล่าสาวก Apple จะกล่าวว่าผลิตภัณฑ์ของทาง Apple เช่น macOS นั้นจะมีความปลอดภัยสูงมาก เหล่าแฮกเกอร์ และนักสร้างมัลแวร์ก็พร้อมจะพิสูจน์ว่าไม่มีอะไรที่ปลอดภัยแบบเต็มร้อยจริง ๆ โดยได้มีการปล่อยมัลแวร์พร้อมทั้งโชว์ฝีมือการแฮกมามากมายหลายครั้ง และในครั้งนี้ก็อีกเช่นกัน

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบมัลแวร์ตัวใหม่บน macOS ที่มีชื่อว่า DigitStealer ซึ่งก็ตรงกับชื่อนั่นคือเป็นมัลแวร์ประเภทขโมยข้อมูลจากเครื่องของเหยื่อ หรือ Infostealer ที่มีความสามารถในการขโมยข้อมูลสำคัญต่าง ๆ อย่างเช่น รหัสผ่าน และข้อมูลอ่อนไหวอื่น ๆ ขณะเดียวกันก็ทิ้งหลักฐานไว้ให้ตรวจสอบน้อยมากหลังจากที่ฝังตัว และทำงานบนเครื่องของเหยื่อได้เรียบร้อยแล้ว โดยในช่วงที่ถูกตรวจพบนั้น หลังจากที่ตรวจสอบโดยใช้เครื่องมือตรวจสอบอย่าง VirusTotal แล้ว ปรากฏว่าไม่มีเครื่องมือแอนตี้ไวรัสตัวไหนสามารถตรวจมัลแวร์ตัวนี้พบเลย ทำให้มัลแวร์ตัวนี้มีอันตรายอย่างมาก

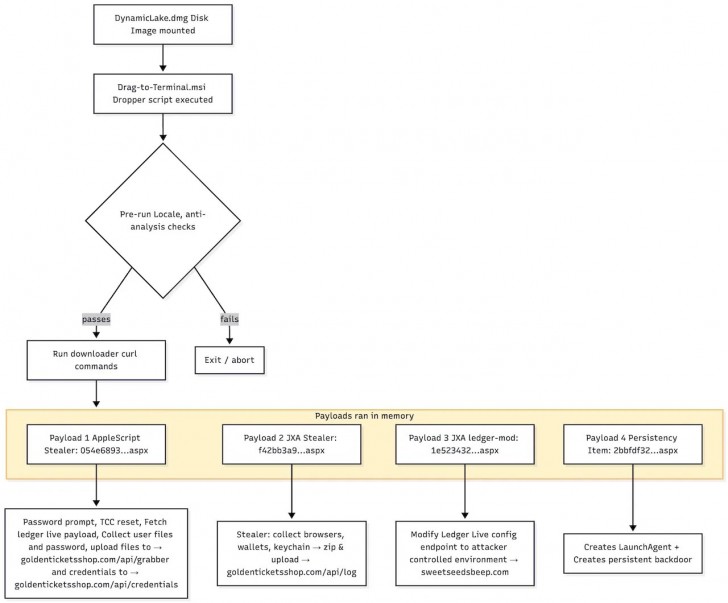

สำหรับการแพร่กระจายลงสู่เครื่องของเหยื่อนั้น ตัวมัลแวร์จะปลอมตัวเป็นแอปพลิเคชันที่มีอยู่จริง โดยกรณีตัวอย่างที่ตรวจพบนั้น ตัวมัลแวร์มีการปลอมตัวเป็นแอปพลิเคชันชื่อว่า DynamicLake โดยแฝงตัวอยู่ในไฟล์ติดตั้งที่ไร้ลายเซ็นดิจิทัล (Unsigned) ที่มีชื่อว่า DynamicLake.dmg นอกจากนั้นยังมีการตรวจพบว่า มีการตั้งชื่อไฟล์ว่า “Drag Into Terminal.msi” เพื่อหลอกลวงเหยื่อให้ลากไฟล์ดังกล่าวลงไปยังแอปพลิเคชัน Terminal ซึ่งเป็นแอปพลิเคชันสำหรับการรันโค้ดต่าง ๆ อีกด้วย

ภาพจาก : https://cybersecuritynews.com/highly-sophisticated-macos-digitstealer/

ที่ร้ายกาจไปกว่านั้น จากการตรวจสอบตัวมัลแวร์ยังพบอีกว่าตัวมัลแวร์นั้นมีการเพ่งเล็งการโจมตีเครื่องแมคระบบใหม่อย่าง Apple Silicon รุ่นใหม่ ๆ โดยเน้นไปที่เครื่องที่ใช้ชิป M2 หรือ รุ่นที่สูงกว่า และในขณะเดียวกันก็เลี่ยงการโจมตีเครื่องบนระบบที่ใช้ชิปของ Intel และแม้แต่เครื่องที่ใช้ชิปรุ่น M1 ซึ่งตัวมัลแวร์จะทำการตรวจสอบฮาร์ดแวร์ (Hardware Check) ด้วยการใช้งานคำสั่ง

sysctl -n hw.optional.arm.FEAT_BTI

sysctl -n hw.optional.arm.FEAT_SSBS

sysctl -n hw.optional.arm.FEAT_ECV

เพื่อตรวจสอบว่ามีฟีเจอร์รุ่นใหม่ของชิปประมวลผล ARM อยู่หรือไม่ ? โดยฟีเจอร์ที่ตรวจสอบนั้นจะมีอยู่บนชิป M2 หรือรุ่นที่สูงกว่าขึ้นไปเท่านั้น ซึ่งการคัดเลือกรุ่นในการฝังตัวนั้นมีจุดประสงค์เพื่อหลีกเลี่ยงการถูกตรวจสอบโดยนักวิเคราะห์ ที่มักจะใช้งานเครื่องแมครุ่นเก่าในการตรวจสอบ นอกจากนั้นตัวมัลแวร์ยังมีความสามารถในการตรวจสอบว่าเครื่องกำลังทำงานอยู่บนสภาวะจำลองแบบ Virtual Machine ด้วยการตรวจสอบชุดคำ (Keyword) อย่าง “Virtual” หรือ “VM” ในส่วนของ Output ซึ่งถ้าตรวจพบก็จะทำการหยุดทำงานทันที ซึ่งก็เป็นไปเพื่อจุดประสงค์เดียวกัน

ซึ่งถ้าทุกอย่างตรวจสอบแล้วผ่านหมด ไม่มีปัญหา ตัวมัลแวร์ก็จะทำการดาวน์โหลดไฟล์ที่เกี่ยวข้องกับการทำงาน (Payload) 4 ตัวลงมาจากเซิร์ฟเวอร์ ที่มีการใช้งานบริการ Cloudflare ที่มีความน่าเชื่อถือสูงเพื่อเลี่ยงการถูกตรวจจับ ซึ่ง Payload แต่ละตัวก็จะทำหน้าที่แตกต่างกัน ตั้งแต่การขโมยรหัสผ่าน ไปจนถึงการขโมยกระเป๋าเงินคริปโตเคอร์เรนซี (Wallet)