พบมัลแวร์จากจีน 2 ตัว PlugX และ Bookworm มุ่งโจมตีระบบโทรคมนาคมหลายประเทศในเอเชีย

ตามปกติผู้คนมักคุ้นเคยกับกิจกรรมการโจมตีของแฮกเกอร์ที่เน้นการโจมตีบุคคลทั่วไป และภาคธุรกิจ แต่อีกสิ่งที่สร้างความเสียหายที่เรียกได้ว่าเป็นวงกว้างได้ยิ่งกว่าการโจมตีข้างต้น นั่นคือ การโจมตีโครงสร้างพื้นฐาน อย่างเช่น ระบบอินเทอร์เน็ต หรือระบบโทรคมนาคม

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบแคมเปญการโจมตีครั้งใหม่ของแฮกเกอร์ลึกลับ ซึ่งคาดว่ามาจากจีน ที่มุ่งเน้นการโจมตีระบบโทรคมนาคมของประเทศในกล่มเอเชียกลาง และเอเชียใต้ด้วยมัลแวร์ที่มีถิ่นกำเนิดมาจากจีนอย่าง PlugX หรือที่รู้จักกันในชื่อ Korplug และ SOGU และ Bookworm ซึ่งมัลแวร์ทั้ง 2 นั้นแม้จะมีแหล่งกำเนิดมาจากประเทศเดียวกัน แต่ก็มีการมุ่งเน้นเป้าหมายการโจมตีที่ต่างกันออกไปซึ่งมัลแวร์ PlugX ในแคมเปญปัจจุบันซึ่งถูกตรวจพบโดยทีมวิจัยจาก Cisco Talos หน่วยงานที่เชี่ยวชาญด้านความปลอดภัยไซเบอร์จาก Cisco บริษัทผู้พัฒนาเครื่องมือด้านการจัดการระบบเครือข่าย ได้เผยว่า มัลแวร์ PlugX จะมุ่งเน้นการโจมตีไปยังระบบโทรคมนาคมของประเทศในแถบเอเชียกลาง และเอเชียใต้ ขณะที่มัลแวร์ Bookworm ซึ่งถูกตรวจพบโดยทีมวิจัย Unit 42 จาก Palo Alto Networks บริษัทผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์โดยตรง เผยว่ามัลแวร์จะดังกล่าวจะมุ่งเน้นการโจมตีประเทศในกลุ่มอาเซียนเป็นหลัก ซึ่งรวมทั้งไทยด้วย

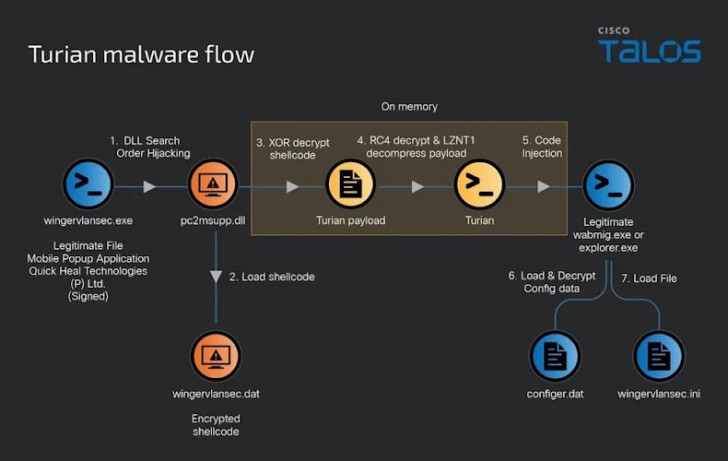

ในส่วนของแคมเปญการแพร่กระจายมัลแวร์ PlugX นั้น ทางทีมวิจัยได้เผยว่า ทางทีมวิจัยยังไม่อาจยืนยันได้ว่ากลุ่มใดคือตัวการในการทำแคมเปญดังกล่าว แต่มีการคาดการณ์ว่ากลุ่มแฮกเกอร์จากจีนอย่าง Lotus Panda และ BackdoorDiplomacy อาจจะเป็นผู้อยู่เบื้องหลังเนื่องมาจากการโจมตีที่มีการใช้ความรู้ทางเทคนิคสูง มากกว่าที่จะเป็นกลุ่ม Mustang Panda ซึ่งเป็นกลุ่มแฮกเกอร์จากจากที่มีประวัติการใช้มัลแวร์ดังกล่าวเป็นประจำ แต่ก็ไม่ได้มีการยืนยันแต่อย่างใด ซึ่งตัวมัลแวร์ PlugX เวอร์ชันใหม่ที่ถูกนำมาใช้งานในปัจจุบันนั้น ถึงแม้ตัวมัลแวร์จะเป็นประเภทเข้าควบคุมเครื่องจากระยะไกล (RAT หรือ Remote Access Trojan) แต่ทางทีมวิจัยก็พบว่ามีการเพิ่มเติมฟีเจอร์ใหม่ ๆ หลายอย่างที่ทำให้ตัวมัลแวร์มีความสามารถคล้ายคลึงกับมัลแวร์สำหรับการเปิดประตูหลังของระบบ (Backdoor) อย่าง RainyDay และ Turian เช่น การใช้งานแอปพลิเคชันแท้ปนเปื้อนมัลแวร์ เพื่อใช้เป็นฐานในการดาวน์โหลดไฟล์ DLL ของมัลแวร์ (DLL Sideloading) ลงบนระบบ รวมทั้งการใช้อัลกอริทึมเข้ารหัสอย่าง XOR-RC4-RtlDecompressBuffer เพื่อใช้ในการเข้ารหัส และถอดรหัสไฟล์มัลแวร์ (Payload) ด้วยการใช้กุญแจ (Key) RC4 มาเป็นเครื่องมือในการให้มัลแวร์แฝงตัวลงบนระบบของเหยื่อ

ภาพจาก : https://thehackernews.com/2025/09/china-linked-plugx-and-bookworm-malware.html

ซึ่งในการโจมตีของมัลแวร์ PlugX นั้นจะเป็นการใช้ไฟล์สำหรับการรัน (Executable File) ที่เกี่ยวข้องกับแอปพลิเคชันที่มีชื่อว่า Mobile Popup เพื่อหลอกลวงให้เหยื่อทำการรันเพื่อทำ DLL Sideloading ซึ่งจะนำไปสู่การถอดรหัสและรัน Payload ของมัลแวร์ PlugX ลงบนระบบในท้ายที่สุด ซึ่งในการโจมตีรูปแบบดังกล่าวนั้น ทางทีมวิจัยได้เปิดเผยว่า นอกจากการใช้มัลแวร์ PlugX และ ยังพบว่ามีการโจมตีบางระลอกมีการใช้มัลแวร์ RainyDay และ Turian อีกด้วย ซึ่งยิ่งช่วยเสริมสร้างความแข็งแกร่งของการคาดการณ์ในขั้นต้นว่า แฮกเกอร์ 2 กลุ่มข้างต้นอาจอยู่เบื้องหลังการโจมตีในครั้งนี้ โดยมีการโจมตีที่ถูกยืนยันแล้วอย่างน้อยหนึ่งครั้งในประเทศคาซัคสถาน ซึ่งเป็นประเทศในแถบเอเชียกลาง โดยการโจมตีในครั้งนั้นเป็นการโจมตีบริษัทด้านโทรคมนาคมแห่งหนึ่ง ที่ทางแหล่งข่าวไม่ได้ระบุชื่อไว้ว่าเป็นบริษัทใด

ขณะที่มัลแวร์ Bookworm ซึ่งเป็นมัลแวร์ประเภท RAT อีกตัว ที่กำลังแพร่กระจายตัวบนระบบโครงสร้างพื้นฐานในแถบอาเซียนนั้น ถึงแม้ทางทีมวิจัย Unit 42 จะไม่ได้มีการระบุอย่างชัดเจนถึงผู้ที่อยู่เบื้องหลังการแพร่กระจายดังกล่าว แต่ก็มีการคาดการณ์ว่าน่าจะเป็นกลุ่มแฮกเกอร์ Mustang Panda ที่มีการใช้งานมัลแวร์ดังกล่าวมาตั้งแต่ปี ค.ศ. 2015 (พ.ศ. 2558) โดยมัลแวร์ดังกล่าวนั้นจะถูกใช้งานเพื่อเข้าควบคุมระบบ โดยมีความสามารถที่ช่วยให้แฮกเกอร์สามารถรันคำสั่งบนเครื่องของเหยื่อโดยพลการ, อัปโหลด หรือ ดาวน์โหลดไฟล์จากเครื่องของเหยื่อ, ลักลอบขโมยไฟล์ (Exfiltration) และสร้างความคงทนบนระบบของเหยื่อ (Persistence) ซึ่งมัลแวร์ Bookworm รุ่นใหม่ที่ถูกนำมาใช้งานบนแคมเปญนี้จะมีฟีเจอร์ที่คล้ายคลึงกับมัลแวร์ประเภท Backdoor อย่าง TONESHELL ซึ่งแฮกเกอร์กลุ่มเดียวกันเคยใช้ปล่อยมัลแวร์แบบ USB เพื่อโจมตีหน่วยงานราชการของไทยตามที่เคยได้รายงานข่าวมาในช่วงสัปดาห์ที่ผ่านมา ซึ่งฟีเจอร์ดังกล่าวที่มัลแวร์ Bookworm ได้เอามาใช้ นั้นคือ การใช้งาน DLL-Sideloading เพื่อปล่อย Payload ลงมาบนระบบของเหยื่อ แต่ที่แตกต่างออกไปนั้นคือ ตัวมัลแวร์จะมีการแอบซ่อน Shellcode ในรูปแบบค่าสตริง (Strings) แบบ Universally Unique Identifier (UUID) ซึ่งจะถูกนำมาถอดรหัสออกมาเป็น Payload และรันในภายหลัง

นอกจากความสามารถดังกล่าวแล้ว ตัวมัลแวร์ Bookworm นั้นยังมีฟีเจอร์ในการทำงานในรูปแบบโมดูล (Module) ซึ่งตัวมัลแวร์จะสามารถเพิ่มความสามารถของตัวเองได้ด้วยการดาวน์โหลดโมดูลฟีเจอร์ใหม่ ๆ ลงมาจากเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ขณะที่ระบบการตรวจจับด้วยการวิเคราะห์ค่าคงที่ (Static Analysis) จะตรวจจับตัวมัลแวร์ดังกล่าวได้ยาก ไม่เพียงเท่านั้นตัวมัลแวร์ยังมีความสามารถในการแฝงตัวไปกับข้อมูลบนระบบเครือข่าย (Traffic) ในการติดต่อสื่อสารระหว่างตัวมัลแวร์และเซิร์ฟเวอร์ C2 ทั้งยังความสามารถในการใช้โดเมน หรือ โครงสร้างพื้นฐาน (Infrastructure) มาเป็นส่วนหนึ่งของระบบ C2 ที่ควบคุมตัวมัลแวร์ได้อีกด้วย

ทั้งนี้ แหล่งข่าวไม่ได้ระบุถึงสถิติการแพร่ระบาด รายชื่อบริษัทที่ตกเป็นเหยื่อ หรือแม้แต่ความเสียหายที่เกิดขึ้นในปัจจุบันแต่อย่างใด