พบมัลแวร์ตัวใหม่ EDDIESTEALER มีความสามารถในการฝ่าระบบเข้ารหัสของ Chrome เพื่อขโมยข้อมูลบนเบราว์เซอร์

ความนิยมในการใช้งาน Google Chrome นั้น แน่นอนย่อมมาพร้อมกับภัยไซเบอร์จำนวนมากที่เพ่งเล็งที่จะโจมตีหรือขโมยข้อมูลต่าง ๆ ที่อยู่บนเว็บเบราว์เซอร์ตัวนี้

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบมัลแวร์ตัวใหม่อย่าง EDDIESTEALER ที่มีความสามารถในการฝ่าระบบการเข้ารหัสแบบผูกกับแอปพลิเคชัน (App-Bound Encryption) เช่น ข้อมูลการเข้าชมเว็บไซต์ต่าง ๆ, รหัสผ่านต่าง ๆ ที่ถูกบันทึกไว้บนเว็บเบราว์เซอร์ และข้อมูลของกระเป๋าเงินคริปโตเคอร์เรนซีที่บันทึกไว้บนกระเป๋าแบบส่วนเสริม (Extension) ของเว็บเบราว์เซอร์ Chrome รวมไปถึงยังมีความสามารถในการขโมยข้อมูลบนแอป Client สำหรับใช้การร่วมกับเซิร์ฟเวอร์ FTP และข้อความบนแอปพลิเคชันสำหรับส่งข้อความต่าง ๆ ได้อีกด้วย โดยแฮกเกอร์ได้แพร่กระจายมัลแวร์ดังกล่าวด้วยวิธีการแบบ ClickFix (การหลอกให้ติดตั้งมัลแวร์ผ่านคำเตือนบนหน้าเว็บไซต์แบบปลอม ๆ โดยอ้างว่าจะช่วยแก้ปัญหาที่กำลังเกิดขึ้นได้)

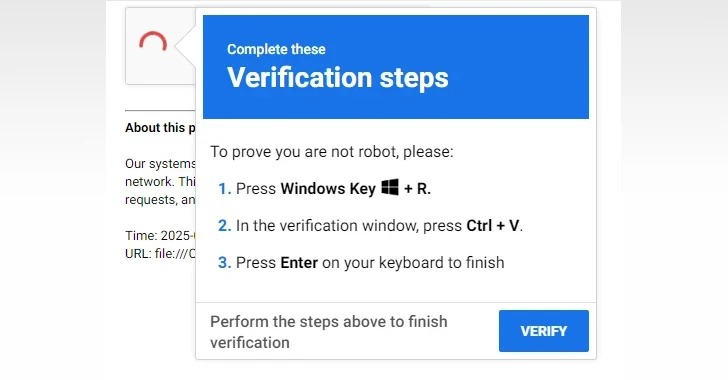

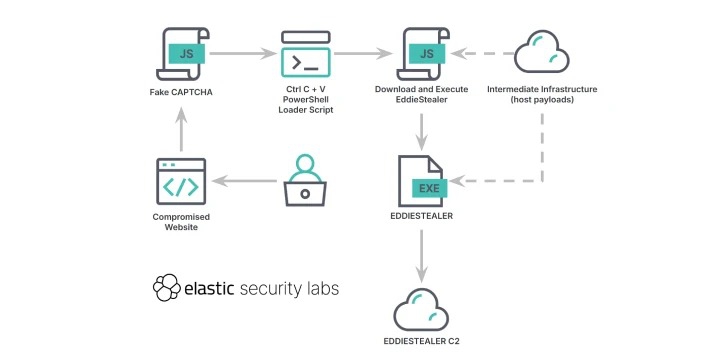

โดยในขั้นตอนสำหรับการส่งมัลแวร์ลงสู่เครื่องของเหยื่อนั้น แฮกเกอร์จะหลอกให้เหยื่อเข้าเว็บไซต์ที่ดูเหมือนจะไม่มีพิษภัย แต่หลังจากที่เหยื่อได้ทำการเยี่ยมชมเว็บไซต์ไปสักพักหนึ่งแล้ว ตัว JavaScript จะถูกรันขึ้นมาเพื่อพาเหยื่อไปยังหน้า Captcha ปลอมพร้อมคำสั่ง 3 ขั้นตอน เพื่อให้เหยื่อพิสูจน์ว่าตัวเองไม่ใช่หุ่นยนต์ "Prove you are not [a] robot" โดยขั้นแรกนั้น คำสั่งจะสั่งให้เหยื่อเปิดฟีเจอร์ Run บน Windows ขึ้นมา จากนั้นก็จะขอให้เหยื่อทำการกด Paste สิ่งที่ตัวสคริปท์ทำการคัดลอกไว้แล้วลงไปยัง "Verification Window" (หน้าต่างยืนยันตัวตน) โดยอ้างว่าอยู่บนหน้าต่างที่เปิดตัว Run อยู่ แล้วกด Enter ส่งผลให้เกิดการดาวน์โหลดไฟล์มัลแวร์ตัวแรก "llll[.]fit" ลงมาจากเซิร์ฟเวอร์

หลังจากนั้นตัวไฟล์มัลแวร์ในรูปแบบ JavaScript อย่าง "gverify.js" จะถูกดาวน์โหลดลงมาไว้บนโฟลเดอร์ Download ของเหยื่อ แล้วทำการรันผ่านทางเครื่องมือ Cscript บนหน้าต่างที่ถูกซ่อนไว้เพื่อดาวน์โหลดไฟล์ติดตั้งมัลแวร์ EDDIESTEALER ลงมาจากเซิร์ฟเวอร์เดียวกันลงมายังโฟลเดอร์ Download ภายใต้ชื่อความยาว 12 ตัวอักษรที่ถูกสุ่มขึ้นมาเพื่อหลอกลวงเหยื่อ ซึ่งหลังจากติดตั้งเสร็จ ตัวมัลแวร์จะทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อรับคำสั่งในการปฏิบัติงาน แล้วจึงทำการขโมยข้อมูลต่าง ๆ ที่กล่าวไว้ข้างต้น แล้วส่งกลับไปยังเซิร์ฟเวอร์ควบคุมผ่านทางการส่ง HTTP POST Request

ภาพจาก: https://thehackernews.com/2025/05/eddiestealer-malware-uses-clickfix.html

นอกจากความสามารถที่กล่าวมาในข้างต้นแล้ว ตัวมัลแวร์ยังมีความสามารถในการหลีกเลี่ยงการตรวจจับผ่านทางระบบการจำลองสภาพแวดล้อมการทำงาน หรือ Sandbox ซึ่งถ้ามีการตรวจพบ ตัวมัลแวร์ก็จะทำการลบตัวเองทิ้งเพื่อปกปิดร่องรอยในทันที นอกจากนั้นยังมีระบบการลบตัวเองแบบ 2 ชั้น (Double Deletion) ผ่านทาง NTFS Alternate Data Streams เพื่อหลีกเลี่ยงการถูกล็อกไฟล์ไม่ให้ลบได้โดยระบบป้องกันอีกด้วย

ภาพจาก: https://thehackernews.com/2025/05/eddiestealer-malware-uses-clickfix.html