มัลแวร์ SuperCardX สามารถดึงข้อมูลบัตรเครดิตผ่าน NFC รวมกับ Social Engineering ให้แฮกเกอร์นำไปใช้ซื้อของได้

ในช่วงปีที่ผ่านมานั้นผู้อ่านหลายรายจะเห็นได้ว่าการขโมยบัตรเครดิตไปใช้งานนั้น เป็นประเด็นที่ใหญ่ และเป็นที่สนใจรวมทั้งสร้างความเสียหายได้ร้ายแรงอย่างชัดเจน แต่การขโมยบัตรก็ไม่ได้มีแต่แค่วิธีการลักลอบรูดบัตรแต่เพียงอย่างเดียว เพราะแฮกเกอร์ได้พัฒนาวิธีการให้ซับซ้อน และทำที่ไหนก็ได้เป็นที่เรียบร้อยแล้ว

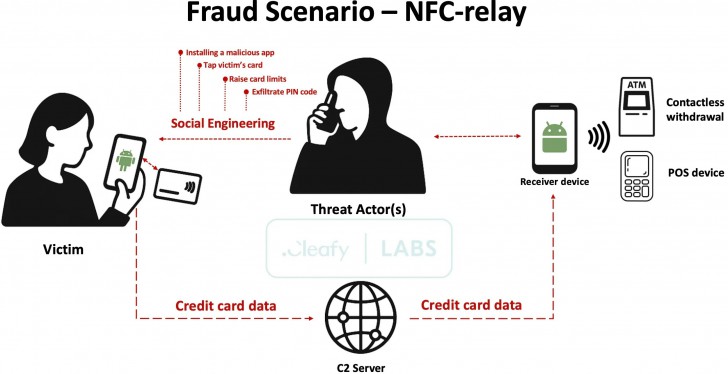

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญการแฮกเพื่อขโมยรหัสบัตรเครดิต และบัตรเอทีเอ็ม ผ่านการใช้เทคโนโลยีสื่อสารระยะใกล้ หรือ NFC (Near-Field Communication) ร่วมกับการใช้งานมัลแวร์ขโมยข้อมูลของบัตรที่มีชื่อว่า ‘SuperCard X’ ซึ่งจะช่วยให้แฮกเกอร์สามารถใช้ข้อมูลบัตรที่ได้รับผ่านทางมัลแวร์ใช้งานจ่ายเงิน ณ จุดซื้อขาย (POS หรือ Point-of-Sale) และเบิกเงินจากตู้ ATM ได้ทันทีที่ได้รับข้อมูลบัตรจากเหยื่อ

ซึ่งการแพร่กระจายของมัลแวร์เพื่อหลอกขโมยข้อมูลบัตรจากเหยื่อนั้นจะเริ่มจากการใช้กลยุทธ์การหลอกลวงแบบวิศวกรรมทางสังคม (Social Engineering) ซึ่งเป็นการหลอกลวงให้เหยื่อหลงเชื่อ ลนลาน ทำตามที่แฮกเกอร์ต้องการ จากการส่งข้อความหลอกลวงว่าเป็นระบบรักษาความปลอดภัยของธนาคารแจ้งเตือนให้เหยื่อต้องทำตามที่ข้อความสั่งด่วนผ่านทางการโทรตามเบอร์โทรศัพท์ที่ให้ไว้บนข้อความที่ส่งไป

หลังจากที่เหยื่อได้ทำการโทรหาแฮกเกอร์ที่ส่งข้อความมา แฮกเกอร์จะทำการสั่งการให้เหยื่อทำการติดตั้งมัลแวร์ที่อ้างตัวเป็นแอปพลิเคชันที่จำเป็น หลังจากนั้นจึงสั่งให้เหยื่อทำการแตะบัตรของเหยื่อผ่านทางระบบแตะแบบ NFC บนเครื่องที่ติดมัลแวร์ไปสู่เครื่องของแฮกเกอร์ปลายทาง ซึ่งตัวมัลแวร์บนเครื่องของเหยื่อจะทำหน้าที่เป็นตัวอ่าน หรือ Reader และเพื่อให้แฮกเกอร์ได้มาซึ่งรหัสผ่านแบบ PIN และเพื่อให้สามารถใช้วงเงินได้มากขึ้น แฮกเกอร์จะสั่งการให้เหยื่อทำการเพิ่มวงเงินบนบัตร ซึ่งหลังจากที่ขั้นตอนทั้งหมดเสร็จสิ้นลง แฮกเกอร์จะสามารถนำข้อมูลที่ถูกส่งมาบนเครื่อง ไปใช้แตะผ่านระบบ NFC ผ่านทางมัลแวร์ตัวรับของแฮกเกอร์ ที่ทำหน้าที่เป็นตัวสัมผัสเพื่อใช้งาน หรือ Tapper ทำให้แฮกเกอร์สามารถใช้งานเสมือนเป็นบัตรของตนเองได้ทันที นำมาซึ่งความสูญเสียเงินของเหยื่อ

ภาพจาก : https://cybersecuritynews.com/new-android-supercard-x-malware-employs-nfc-relay-technique/

โดยการส่งข้อมูลนั้นจะส่งผ่านตัวกลางที่เป็นเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) โดยในการรับส่งข้อมูลระหว่างเครื่องนั้นยังมีระบบการป้องกันการถูกวิเคราะห์ และตรวจจับด้วยการยืนยันตัวตนแบบ TLS (mTLS) เพื่อสร้างความมั่นใจว่าข้อมูลที่รับส่งจะไม่ถูกดักจับ วิเคราะห์ และขัดขวางโดยผู้เชี่ยวชาญได้โดยง่าย

รายละเอียดเพิ่มเติมในเชิงเทคนิคนอกจากการทำงานที่กล่าวมาข้างต้นแล้ว ทางทีมวิจัยได้ระบุว่ามัลแวร์ดังกล่าวนั้นเป็นมัลแวร์ประเภทเช่าใช้บริการ หรือ MaaS (Malware-as-a-Service) ที่มาพร้อมกับบริการเซิร์ฟเวอร์ C2 ที่ทำให้ผู้ที่ซื้อไปนั้นพร้อมใช้งานในทันทีโดยที่ไม่ต้องวางระบบใด ๆ ด้วยตนเอง โดยในส่วนของการทำงานรับส่งข้อมูลของบัตรนั้น ตัวมัลแวร์ใช้ระบบตัวกลางในการส่งข้อมูลแบบ Answer To Reset (ATR) ซึ่งถูกบรรจุในรูปแบบไฟล์บนตัวมัลแวร์ ในการส่งข้อมูลของสมาร์ทการ์ดระหว่างตัวรับ และตัวส่ง นอกจากนั้น เครื่องมือดังกล่าวยังช่วยในการหลอกลวงเครื่อง ATM และ เครื่อง POS ให้หลงเชื่อว่าเป็นการ์ดแท้ได้อีกด้วย