พบมัลแวร์ดักจับการพิมพ์ตัวใหม่ Nova Keylogger มุ่งขโมยรหัสผ่านผู้ใช้ Windows แถมแอบแคปหน้าจอได้ด้วย

อีกหนึ่งมัลแวร์สำหรับการขโมยข้อมูลแบบคลาสสิค และอยู่มายาวนานนั่นก็คือ Keylogger หรือการดักจับแป้นพิมพ์ โดยในปัจจุบันนั้นมักเป็นส่วนหนึ่งของมัลแวร์ประเภท Banking Trojan และ Infostealer แต่ในปัจจุบันนั้นก็ยังมีการตรวจพบตัวใหม่อยู่เรื่อย ๆ

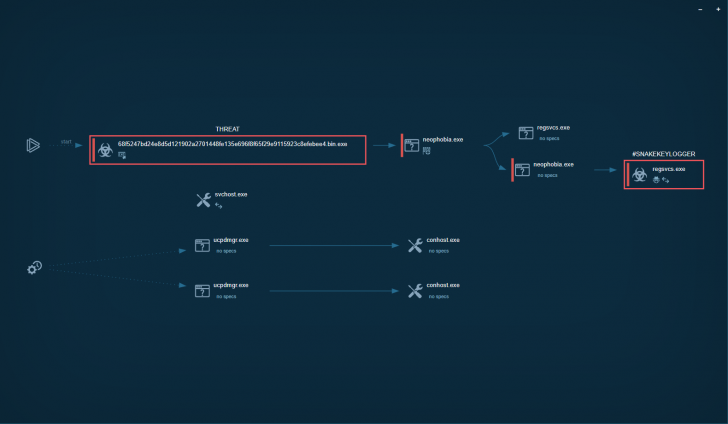

จากรายงานโดยเว็บไซต์ Cyber Security News ได้รายงานถึงการตรวจพบมัลแวร์ Snake Keylogger ตัวใหม่ที่มีชื่อว่า Nova Keylogger โดยมัลแวร์ตัวนี้เป็นมัลแวร์ที่ถูกพัฒนาขึ้นบนพื้นฐานของภาษา VB.NET โดยมีระบบป้องกันการตรวจจับ และหลบเลี่ยงระบบรักษาความปลอดภัยของเครื่องเหยื่อมากมาย อย่างการนำเอาเครื่องมือเช่น .Net Reactor Obfuscator เพื่อปกปิดการทำงานของมัลแวร์ต่อระบบป้องกันบนเครื่อง และยังมีการนำเอาระบบป้องกัน AutoIT เข้ามาใช้งานร่วมด้วยเป็นต้น ในขณะเดียวกันก็มีการซ่อนตัวมัลแวร์ไว้บน Process ของระบบเพื่อหลบซ่อนระบบป้องกันอีกด้วย

ภาพจาก : https://cybersecuritynews.com/nova-keylogger/

สำหรับความสามารถของมัลแวร์ดังกล่าวนั้น นอกจากจะมีความสามารถในการตรวจจับแป้นพิมพ์แล้ว ยังมีความสามารถอื่น ๆ อีกมากมาย ไม่ว่าจะเป็น

- ขโมยรหัสผ่านที่อยู่บนเว็บเบราว์เซอร์ต่าง ๆ เช่น Chrome, Firefox, Edge, และ Opera เป็นต้น

- การขโมยข้อมูลจากซอฟต์แวร์อีเมลหลากแบรนด์ อย่างเช่น Outlook, Thunderbird, และ Foxmail เป็นต้น

- ความสามารถระดับสูงในการขโมย Product Key ของตัว Windows ที่ติดตั้งอยู่บนเครื่องของเหยื่อ

- การแอบบันทึกภาพหน้าจอ (Screenshot Capture) บนเครื่องของเหยื่อ

- ความสามารถในการสอดส่อง และขโมยข้อมูลที่อยู่บน Clipboard

- การตรวจสอบสถานที่ของเหยื่อผ่านทาง reallyfreegeoip[.]org

- การตรวจสอบหมายเลข IP ของเหยื่อผ่านทาง checkip.dyndns[.]org

- ระบบการถอดรหัสผ่านของเหยื่อที่อยู่บนแอปพลิเคชันต่าง ๆ อย่างอัตโนมัติ

- ฟีเจอร์ในการเก็บข้อมูลเชิงระบบที่อยู่บนเครื่องเหยื่อ ที่เก็บไปจนถึงชื่อของตัวเครื่องที่เหยื่อตั้งเอาไว้

นอกจากนั้นแล้วตัวมัลแวร์ยังมีความสามารถในการส่งข้อมูลที่ขโมยได้ไปยังแฮกเกอร์หลากหลายวิธี เช่น การอัปโหลดผ่านทาง FTP, การส่งข้อมูลออกผ่านทาง SMTP, และการใช้ Telegram API เพื่อส่งข้อมูลไปยังห้องบนแอปแชท Telegram ที่ทางแฮกเกอร์ตั้งไว้ อีกทั้งยังมีการตรวจพบว่า แฮกเกอร์มีการใช้บอทบน Telegram ต่างเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) โดยจะมีการควบคุมมัลแวร์ด้วยการส่งคำสั่งดังต่อไปนี้

“skullsnovabot,” “onumenbot,” และ “santigeebot.” เป็นต้น

สำหรับการแพร่กระจายของมัลแวร์ตัวนี้นั้นแพร่กระจายด้วยวิธีใดทางแหล่งข่าวไม่ได้บอกไว้ชัดเจน แต่มีการคาดการณ์ว่า อาจเป็นวิธีเดียวกันกับที่มัลแวร์รุ่นก่อนอย่าง Snake Keylogger นำไปใช้ อย่างการส่งไฟล์เอกสารออฟฟิศ และไฟล์ PDF ปลอมไปให้เหยื่อด้วยวิธีการ Phishing ซึ่งผู้อ่านอาจจะต้องใช้วิธีการรักษาความปลอดภัยทางไซเบอร์ด้วยวิธีการดั้งเดิมคือ ไม่เชื่อใจไฟล์จากแหล่งที่มาที่ไม่น่าเชื่อถือ เพื่อความปลอดภัยของข้อมูล